קבוצת OilRig האיראנית מרגלת בישראל עם נוזקה חדשה

ESET חשפה שני קמפיינים של הקבוצה נגד מטרות ישראליות, שבהם היא פרצה לאתרים לגיטימיים, השתמשה בהם כשרתי שו"ב, ניצלה דלתות אחוריות שלא נצפו והפעילה כלי תקיפה לאיסוף מידע מהמערכות המותקפות

ענקית אבטחת המידע ESET חשפה אמש (ה') שני קמפיינים זדוניים בסייבר, שבוצעו למטרות ריגול ושכוונו באופן בלעדי לארגונים ישראליים. חוקרי החברה ציינו שעובדה זו עולה בקנה אחד עם התמקדותה של הקבוצה במזרח התיכון.

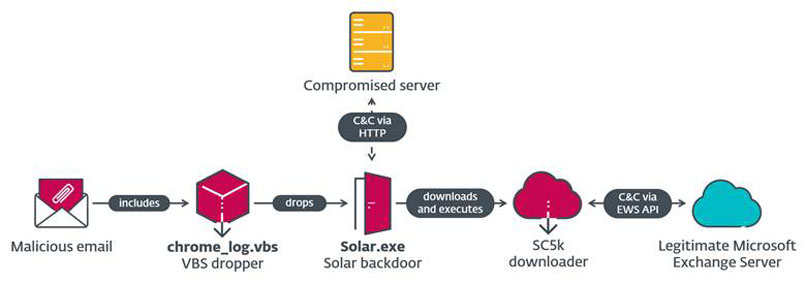

החוקרים ניתחו שני קמפיינים של קבוצת התקיפה OilRig, המיוחסת לאיראן: Outer Space מ-2021 ו-Juicy Mix מ-2022. בשניהם השתמשו ההאקרים באותם דפוסי פעולה: הם פרצו לאתרים לגיטימיים, השתמשו בהם כשרתי C&C (ר"ת שליטה ובקרה – השרת שממנו שולטים על הקורבן) ולאחר מכן ניצלו חולשות דלת אחורית שלא נצפו בעבר. או אז, השתמשו חברי OilRig במגוון כלי תקיפה, לטובת איסוף מידע מהמערכות המותקפות. התוקפים קצרו נתונים כגון פרטי הזדהות והתחברות למערכות מחשבים, קבצי Cookie, היסטוריית גלישה וסיסמאות מהדפדפנים.

כך פעלו ההאקרים. צילום: ESET

בקמפיין הזדוני הראשון, Outer Space, חברי הקבוצה השתמשו בדלת אחורית פשוטה ב-C#/.NET. החוקרים כינו אותה בשם Solar, והיא הייתה עם קובץ מערכת שנקרא SampleCheck5000 (SC5k), שמשמש שרתי מיקרוסופט אקסצ'יינג' לתקשורת של שרת ה-C&C באמצעות API. בקמפיין השני, Juicy Mix, קבוצת התקיפה שיפרה את Solar כדי ליצור את הדלת האחורית שהחוקרים כינו מנגו, שיש לה יכולות נוספות ושיטות ערפול קוד שמקשות על הזיהוי.

שתי הדלתות האחוריות נפרסו על ידי התקנת סקריפטי VBS, שככל הנראה הופצו באמצעות הודעות מייל שכללו פישינג ממוקד. חוקרי ESET הודיעו למערך הסייבר הישראלי על האתרים שנפגעו.

למה דווקא Solar ומנגו?

חוקרי ESET קראו לדלת האחורית הראשונה שהתגלתה בשם Solar בעקבות הדמיון לשימוש בשיטת שמות מבוססת אסטרונומיה בשמות הפונקציות והמשימות שלה. הם קראו לדלת האחורית שהתגלתה בקמפיין השני מנגו לא בגלל הפרי העסיסי, אלא בהתבסס על שם המכלול הפנימי ושם הקובץ שלו.

לדלת האחורית Solar יש פונקציונליות בסיסית, שניתן להשתמש בה בין היתר להורדה, חילוץ והרצה אוטומטית של קבצים. לפני השימוש ב-Solar, קבוצת OilRig השתמשה בשרת אינטרנט של חברת משאבי אנוש ישראלית כשרת C&C.

שיטת הפעולה של מנגו – הדלת האחורית שכאמור, נחשפה בקמפיין השני, Juicy Mix – דומה לזו של Solar, ויש לשתיהן יכולות חופפות. עם זאת, החוקרים זיהו שינויים טכניים בולטים בין שתי הדלתות האחוריות, כמו טכניקת התחמקות מתקדמת, שלא הייתה בשימוש בדלת האחורית הראשונה.

סוזאנה הרומקובה, חוקרת ESET שניתחה את שני הקמפיינים של OilRig, אמרה כי "מטרת טכניקה זו היא למנוע מפתרונות האבטחה בתחנות הקצה מלבחון לעומק את הפעולות שהקובץ החשוד מבצע. אמנם, הפרמטר הזה לא היה בשימוש בדגימה שניתחנו, אך ניתן יהיה להפעיל אותו בגרסאות עתידיות".

קבוצת OilRig ידועה גם בשמות APT34, החתלתול הסיאמי (Siamesekitten) ו-Hexane/Lyceum. הקבוצה החלה לבצע פעולות ריגול בסייבר ב-2014. בסיס פעילותה הוא באיראן, והיא מכוונת בעיקר לממשלות במזרח התיכון ולמגוון רחב של ארגונים – מענפי הכימיקלים, האנרגיה, הפיננסים, חברות תשתית, נפט, גז וחברות טלקום באפריקה. ב-2019 היא החלה לפעול גם בקרב ארגונים לא ממשלתיים במזרח התיכון. ב-2021 התמקדה הקבוצה בתקיפות של חברות בתוניסיה. במאי באותה השנה זיהו חוקרי קלירסקיי שהקבוצה החלה לתקוף חברות בישראל, לאחר שהקימה תשתית התחזות לחברת מחשוב ותקשורת ישראלית. היא ניסתה לפתות במתקפה זו עובדי חברות IT בארץ, שמעוניינים להחליף ולשדרג את מקום עבודתם, על ידי כך שהציעה להם "הצעת עבודה". המחשבים של האנשים שהתעניינו באותה "הצעת עבודה" הודבקו בנוזקה שלה. ביולי 2021 זיהו החוקרים גל נוסף של תקיפות שקבוצת OilRig ביצעה נגד חברות ישראליות. כעת מתברר, כאמור, שהיא לא ישבה בשקט גם ב-2022.

חייבים לעלות מודעות