שוב: איראן תקפה ישראלים בסייבר, בעיקר חוקרים המתמחים בה

על פי קלירסקיי הישראלית, מדובר בגל חדש של תקיפות סייבר ממוקדות בישראל, שמהווה את שובה של קבוצת צ'ארמינג קיטן, שפעילותה הושבתה לזמן מה ● המטרה, גם הפעם, היא איסוף מודיעין

קלירסקיי הישראלית, שכבר חשפה כמה וכמה מתקפות סייבר איראניות על גורמים ישראליים, עושה זאת שוב. הפעם היא מצאה שהמטרה של הגל הנוכחי של המתקפות היא להשיג מידע ולהשתלט על המחשבים של חוקרי אקדמיה ישראליים המתמחים באיראן, אישי מפתח ישראליים וגולים איראניים בעולם.

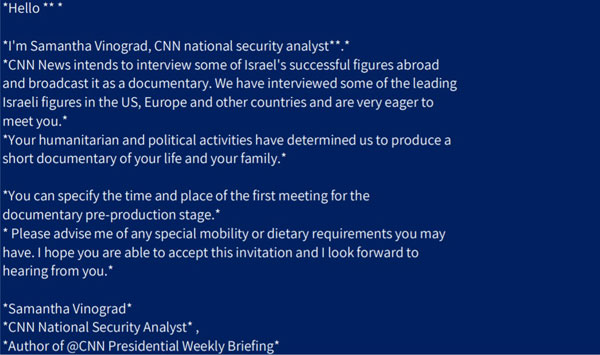

במסגרת גל התקיפות החדש, חברי קבוצת ההאקרים האיראנית מתחזים לעיתונאים בכירים, בהם הפרשנית המדינית של CNN, סמנתה ווינוגרד, ולכתבי כלי תקשורת אחרים, בהם של הדויטשה וולה, וכן לאתרים העוסקים בביטחון, כגון ISIS online (המוסד האמריקני למדע ולביטחון לאומי ולא דאע"ש – י"ה). ההאקרים מזמינים את הקורבנות למפגשים מקצועיים ולסמינרים ברחבי העולם. השלב הבא במתקפה הוא ניסיון להשיג פרטי הזדהות וגישה לחשבונותיהם במייל וברשתות החברתיות פייסבוק ואינסטגרם, ואז להשתלט על החשבונות שלהם ולגנוב מהם את המידע שנשמר שם, כולל נמענים, תכתובות ומידע רגיש.

המייל שבו מתחזים התוקפים לפרשנית ה-CNN סמנתה ווינוגרד. מקור: קלירסקיי

לדברי בועז דולב, מנכ"ל קלירסקיי, "מדובר בגל תקיפות בסייבר חדש, של קבוצת תקיפה איראנית שאותה חשפנו ב-2018 ושמכונה צ'ארמינג קיטן. לאחר החשיפה הקודמת, מיקרוסופט פנתה לספקיות שרתי אירוח שבהם פעלו שרתי השליטה והבקרה של הקבוצה, מה שהביא לשיתוק של פעילותם לפרק זמן מסוים". "בשבועות האחרונים", ציין דולב, "אנחנו רואים גל חדש של הפעילות האיראנית, שנעשה במתווים דומים ומגוונים יותר. במסגרת גל זה, קבוצת ההאקרים מנסה לחשוף מידע ומערכת קשרים של ישראלים בכירים וחוקרי איראן בארץ ובעולם".

היסטוריה של מתקפות

בהזכירו את מיקרוסופט, דולב מתייחס לכך שבמרץ השנה פורסם שהחברה תפסה כתובות דומיין של 99 אתרי אינטרנט ששימשו האקרים איראניים להשקת מתקפות סייבר, בעיקר פישינג. מיקרוסופט השתלטה על האתרים לאחר שתבעה את קבוצת הפורצים – שהיא מכנה פוספורוס, אבל שידועה גם בשמות אחרים, כמו צ'ארמינג קיטן או אג'אקס סקיוריטי טים, ובעיקר בשם APT35 – וקיבלה את אישור בית המשפט של מחוז וושינגטון הבירה בארצות הברית לפעולתה. החברה קשרה את ההאקרים לאיראן, אבל לא טענה שהם פעלו בשירות הממשל. מדובר במעקב בן שש שנים, שבמסגרתו עקבו חוקרי מיקרוסופט וגורמים נוספים אחרי מסעות פישינג של קבוצת הפריצה האיראנית, שבמסגרתם היא ניסתה לגנוב מידע רגיש. המתקפות הופנו לעסקים, סוכנויות ממשלתיות, אקטיביסטים, עיתונאים וגורמים אחרים במזרח התיכון, בארצות הברית ובמקומות נוספים.

בועז דולב, מנכ"ל קלירסקיי. צילום: לביא בן ברוך

בעבר אמר אוהד זיידנברג, אנליסט סייבר בכיר וצייד איומים בקלירסקיי, כי החברה עוקבת מזה זמן אחרי פעילות הסייבר של איראן ושל "רעים" אחרים, כמו צפון קוריאה. כך, ביוני השנה חשפה החברה טקטיקות תקיפה חדשות של קבוצת הסייבר מודיווטר, המקושרת למודיעין האיראני, ובדצמבר האחרון היא דיווחה על רשת של 150 אתרי פייק ניוז בשפות שונות שמפעיל המשטר בטהרן – לצרכי תעמולה ופנייה ישירה לגולשים במדינות אויבות של הרפובליקה האיסלאמית, כמו ארצות הברית, סעודיה וישראל. לדברי זיידנברג, "האיראנים ממשיכים לנסות ולחדור לארגונים רבים בארץ ובעולם, באמצעות ניסיונות למשלוח דברי דואר עם קובץ נושא נוזקה, פריצה לחשבונות מייל ושימוש בחשבונות אלה לצורך בניית אמון של המותקף והדבקתו בנוזקה".

יצוין כי ב-2015 חשפו חוקרי קלירסקיי קבוצת סייבר איראנית שתקפה מאות יעדים בישראל ובמדינות נוספות במזרח התיכון, באמצעות פעילות תקיפה רב שלבית של יעדים ותשתיות מחשוב, ובמגוון ערוצים. היה זה קמפיין ממוקד, עיקש ושיטתי במיוחד, שהתבסס על איסוף מודיעין ומידע מקדים וממוקד על יעדי התקיפה. החוקרים כינו את מתקפת הסייבר "מאגר תמר", על שמה של ד"ר תמר עילם-גינדין, בלשנית שמתמחה בפרסית ובאיראן, שהייתה אחד מיעדי התקיפה, דיווחה עליה וסייעה בתחקורה.

תגובות

(0)