"רק האמון, הביטחון – יביא לכך שמנהל האבטחה בארגון יסיים משמרתו בשלום"

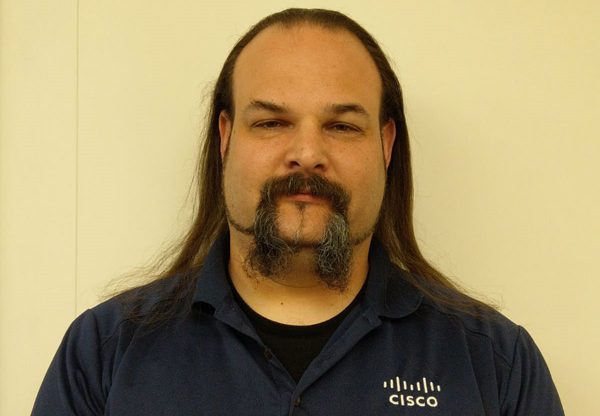

"יש ליצור אמון בין משתמשים, רכיבי מחשוב ונכסי המידע ברשת הארגונית ומחוצה לה. שילוב של האמון, עם אינטגרציה בין רכיבי אבטחת המידע, מיכון של התהליכים וניראות – יביא לארגון את אבטחת המידע הנדרשת לו", אמר אלעד פז, מנהל טכנולוגי לתחום הסייבר בסיסקו ישראל

"יש ליצור אמון בין משתמשים, רכיבי מחשוב ונכסי המידע ברשת הארגונית ומחוצה לה. שילוב של האמון, עם אינטגרציה בין רכיבי אבטחת המידע, מיכון של התהליכים וניראות – יביא לארגון את אבטחת המידע הנדרשת לו. כך, מנהל אבטחת המידע בארגון לא יפוטר, אלא יסיים את תפקידו בשלום", אמר אלעד פז, מנהל טכנולוגי לתחום הסייבר, סיסקו ישראל.

פז דיבר באירוע Digital Transformation by Cisco. הכנס נערך היום (ב') במשרדי סיסקו ישראל בנתניה, בהשתתפות יותר מ-100 מלקוחות החברה. האירוע היה השני בסדרה בת ארבעה מפגשים, כשכל מפגש התמקד בעולמות תוכן שונים הקשורים למסע הדיגיטלי – וזה היום דן בהיבטי אבטחת מידע.

הוא הציג את תפיסת ההגנה של סיסקו, שמכסה את שלבי ההתקפה השונים כפי שמתוארים במודל "שרשרת הרג לסייבר". לדבריו, "יש להגן על הרשתות באופן שונה מבעבר, להגן מפני איומים מתקדמים, תוך אימוץ הגנת סייבר רב-שכבתית".

עוד לדבריו, "תפיסת סיכול האיומים באמצעות שרשרת ההרג לסייבר, כוללת כמה שלבים: יכולות ניתוח, מדידה והגנה מפני איומים, ושיתוף במידע אודות האיומים. מודל ההגנה של סיסקו, כולל התייחסות לשלושה שלבים במתקפה: לפני, תוך כדי ואחרי, כך ניתן להתייחס למימד המתמשך במתקפה. בשלב ה'לפני', יש לטפל בהיערכות, בהקשחות, הטלאות, חיקור, אכיפת מדיניות אבטחה, הטמעת NAC. בשלב ה-'תוך כדי', יש להבין כמה שיותר מוקדם שהארגון נמצא תחת מתקפה, ובהתאם, לחסום ולהגן. בשלב ה'אחרי', יש להבין וללמוד מה קרה, מה היו היעדים למתקפה, מי ביקר והיכן, איזה מידע הוא 'שתה' וכיצד לרפא".

טיפול ברשת, בתחנות הקצה, בעולם המובייל, במכונות הווירטואליות – ובענן

מודל ההגנה של סיסקו, ציין פז, "כולל טיפול ברשת, בתחנות הקצה, בעולם המובייל, במכונות הווירטואליות – ובענן. תחת זה, יש את מודיעין האיומים. האבטחה מועצמת בעזרת 350 חוקרים שלנו ב-TALOS, המזין מודיעין איומי סייבר בזמן אמת. גוף המחקר מנטר כ-150 מיליארד שאילתות DNS מדי יום, 600 מיליון הודעות דואר אלקטרוני ביום, דוגם 1.5 מיליון נוזקות ביום, וחוסם 20 מיליון איומים ביום".

"לא מספיק לדעת שכרגע יש משהו בעייתי", הסביר פז, "עלינו לדעת באיזה סטטוס האירוע, האם הרעים נכנסו, ואם כן, האם הם הדביקו את המערכות לאחר מכן. פה נכנס מימד האמון. ארגונים מאפשרים גישה לנתונים לכל משתמש, מכל רכיב, לכל אפליקציה – ובכל מקום. נוצר מצב בו אנחנו סומכים על כולם. אלא שיש כמה אתגרים בעולם האמון: איך למדל ולבדוק מי ניגש לנתונים, האם יש לו גישה ולאיפה. יש למפות את נכסי המידע בארגון, לקבוע מדיניות – ולאכוף אותה. אתגר נוסף הוא שרשרת האספקה. מדובר במגמה הצוברת תאוצה, במסגרתה לא תוקפים את הארגון באופן ישיר, אלא את אחד מספקי צד ג' שלו. עלינו להגיע למצב בו יש לחסום את הרעים כמה שיותר מוקדם וכמה שיותר רחוק. אז יש לטפל בהיבטי האמון ברשתות ה-IoT ובמערכות ה-OT. יש לבנות מודל אמון גם בדטה סנטר, מהברזלים ועד שורות הקוד. אז יש לבנות פתרון ארגוני שיאפשר לצוותי אבטחת המידע והרשת לזהות מה קורה".

הוא ציין כי "יש לשים דגש על אוטומציה: המיכון נותן מענה למצוקת כוח האדם המקצועי בעולם האבטחה. היום, כל מוצר שאנו מוציאים לשוק, יוצא עם API, דרכו ניתן להגיע לעולמות האוטומציה והאינטגרציה. אנו שואפים להגיע לשילוב גישה מונחית-איומים וגישה מונחית-אמון. כך ניתן לנהל את האיומים באופן מושכל – ולכפות את גישת האמון הנכונה עם רמת איום מבוססת ניהול סיכונים".

פז הציג את APM,(ר"ת Cisco Advanced Malware Protection) "המספק מודיעין איומים גלובלי, יכולות מתקדמות של ארגז חול ומניעת פריצות ופרצות. כיוון שלא ניתן להסתמך על מניעה בלבד, הכלי מספק גם ניתוח מתמשך של פעילות הקבצים לרוחב הרשת". המוצר, ציין פז, "הוא תשתית עמה אנו יכולים לבדוק מה קורה בעולם הקבצים, היא תוכנה כשירות המנוהלת בענן, מותקנת בתחנות הקצה ומגנה על כל סוגי מערכות ההפעלה, עם מניעה, זיהוי ותגובה".

"אמון מובנה, המוגדר לפי מדיניות אבטחה ארגונית", סיכם פז, "יענה לאתגרי האבטחה החדשים בארגונים. הוא יביא לבשלות האבטחה בכלל השכבות – תחילה ברמת התשתיות, לאחריה ברמת הרשת וניהול סיכונים ולבסוף בהקשר דינמי עם ניטור אוטומטי. כך תתקבל הניראות הנדרשת, כי בלא ניראות חוצת-תהליכים, אי אפשר להגן על מה שלא רואים. יש לחבר את ההגנה לבקרת הגישה לענן, לניהול ניידים, ניהול גישה ומתגים, הגנת עומסי ענן וניתוח התעבורה. ההגנה תעלה רמה מעלה, על ידי יצירת הקשר ומידע אודות האיומים – וחיבורם לרכיבי האבטחה".

תגובות

(0)