צה"ל סיכל ניסיון של החמאס לחדור לטלפונים של חיילים

ארגון הטרור ניסה לפתות חיילים להוריד אפליקציית היכרויות – ובכך בעצם לתת לו גישה לכל המידע שיש בסמארטפון שלהם ● בצה"ל אומרים שהחמאס ממשיך להשתפר בעולם הסייבר

צה"ל סיכל ניסיון של ארגון החמאס לחדור לטלפונים של חיילים – כך פורסם היום (א'). בימים האחרונים, אגפי המודיעין והתקשוב בצבא, בשיתוף השב"כ, סיכלו פעילות של תשתית שרתים של ארגון הטרור, ששימשו פלטפורמה ליצירת קשר ולאיסוף מידע מחיילים הגולשים ברשת.

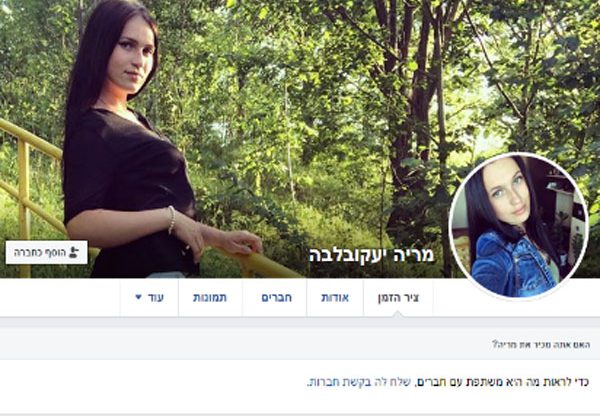

דובר צה"ל, תא"ל הדי זילברמן, אמר כי "החמאס רצה להשתמש במערך הכלים הטכנולוגי שברשותו בפעם השלישית. מערך ביטחון המידע זיהה שש דמויות שבהן החמאס השתמש על מנת להגיע לחיילים". הוא הוסיף שצה"ל זיהה בתקופה האחרונה ניסיון להדביק טלפונים של חיילים בנוזקות – דרך הרשתות החברתיות. לדבריו, אין מדובר בדפוס פעולה חדש. תא"ל זילברמן ציין כי חלק מהדמויות הפיקטיביות הציגו את עצמן כעולות חדשות, על מנת לחפות על העילגות של שפתן.

ראשת מחלקת ביטחון מידע, אל"מ ר', אמרה כי "לדמויות יש כמה מאפיינים: החמאס השתמש בהאשטגים על מנת להגדיל את האמינות ואת כמות המשתמשים שאליהם הגיעו הדמויות ברשת, ובחר להשתמש בפונקציית Intro של פייסבוק. ה-'נערות' עשו כל שביכולתן כדי להגדיל את מידת האמינות שלהן". היא הוסיפה שארגון הטרור ערך את התמונות של הדמויות, על מנת שיהיה קשה יותר למצוא את השייכות והזהות האמיתיות שלהן ברשת. לדבריה, "המטרה שלהם היא להשיג מידע על צה"ל. זיהינו ניסיונות להתרחב לעבר גורמי יעד חדשים לתקיפה".

באחרונה, בצה"ל זיהו שלוש אפליקציות שהחמאס עשה בהן שימוש כדי להדביק באמצעותן את מכשירי הטלפון של החיילים. מדובר באפליקציות הדומות לסנאפצ'ט, שמאפשרות פרסום תמונות לפרקי זמן קצרים. האפליקציה מבקשת הרשאת גישה לתמונות ולמצלמה של החייל, ועם האישור – המכשיר נדבק. לאחר הדבקת הטלפון, ניתן לעשות שימוש במצלמה ובהקלטה שלו.

לדברי גורם בצבא, החמאס ממשיך להשתפר בעולם הסייבר, והוא משתמש בטלגרם, פייסבוק ואיסנטגרם על מנת לחדור לטלפונים של חיילים, לצד שימוש בהנדסה חברתית.

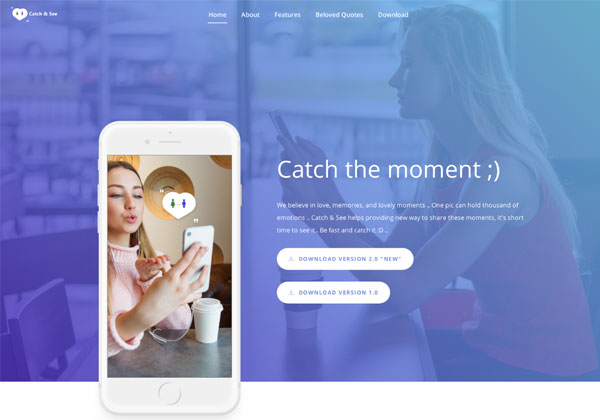

אחת האפליקציות המזויפות שהחמאס ניסה ללכוד "בעזרתן" חיילים. מקור: צ'ק פוינט

החדירה: בגלל שימוש במערך מזויף של אפליקציות היכרויות

חוקרי צ'ק פוינט אומרים כי מדובר בנוזקה מסוג סוס טרויאני, המספקת גישה מרחוק לטלפון הנייד. החדירה למכשיר נעשית בשל שימוש במערך – מזויף – של אפליקציות היכרויות, שעונות לשמות GrixyApp, ZatuApp ו-Catch & See. היעד מקבל מהחמאס קישור להורדת האפליקציה הזדונית מ-"בת שיחו", שמציגה את עצמה כאישה מושכת. ברגע שהאפליקציה מותקנת, היא מציגה הודעת שגיאה, המציינת כי המכשיר אינו נתמך, והאפליקציה תסיר את ההתקנה של עצמה – מה שלא קורה: היישומון מסתיר רק את הלוגו שלו. תוך כדי הסתרה, האפליקציה מתקשרת, באמצעות שרתי שליטה ובקרה, עם השרתים שמהם היא הורדה.

היכולת העיקרית של הנוזקה, ציינו בענקית האבטחה הישראלית, היא לאסוף נתונים על הקורבן: מספר טלפון, מיקום, הודעות SMS ועוד.

תגובות

(0)