"ארגונים רבים מתמודדים עם איומי פשיעה כשירות – הקשים יותר לאיתור"

"אסטרטגיות אבטחת סייבר צריכות לאמץ בקביעות חלוקת רשת אמינה ורמות גבוהות של אוטומציה, כדי למנוע פגיעה בסייבר", כך לדברי אלי פרנס, מנהל אזורי בפורטינט

"בעוד שהתקפות מסוימות קיבלו חשיפה תקשורתית גבוהה, המציאות בפועל היא שונה – כיוון שארגונים רבים מתמודדים עם איומים קשים יותר לאיתור, המונעים על ידי תשתית נרחבת של פשיעה כשירות, Crime-as-a-Service", כך אמר אלי פרנס, מנהל אזורי, פורטינט (Fortinet).

פרנס דיבר במסיבת עיתונאים שערך אמש (ב') הסניף הישראלי של ענקית האבטחה. באירוע נחשף דו"ח נוף האיומים של פורטינט, החושף את המנגנון של פשעי הסייבר: הפושעים נמצאים בכוננות מתמדת ומחפשים אחר אלמנט ההפתעה – שיעבוד לטובתם.

על פי פרנס, "כלי התקיפה תמיד מוכנים לפעולה, בכל מקום ובכל זמן: כלים מודרניים ותשתיות פשיעה כשירות מאפשרים להאקרים לפעול במהירות רבה ובקנה מידה עולמי. כך, מרחקים גיאוגרפיים או גבולות אינם מפריעים למתקפות אינטרנט. לראיה – רוב האיומים מופיעים גלובלית ולא אזורית. הפושעים תמיד נמצאים במצב התקפה, מחפשים אחר אלמנט ההפתעה בכל הזדמנות שנקרית בדרכם ובקנה מידה בינלאומי".

על פי פרנס, "הבנת נקודות התורפה והדרך בה הכופרות פועלות ומתפשטות, תסייע להימנע בצורה טובה יותר מהשפעתה של WannaCry הבאה".

"המחקר מעלה כי 10% מהארגונים איתרו פעילות הקשורה לכופרות, כשבכל יום כ-1.2% מהם התמודדו עם בוטנטים פעילים של כופרות".

"שיא פעילות הבוטנטים מזוהה בסופי שבוע, אז פושעי הסייבר מקווים לחמוק מעיניו של צוות תפעול האבטחה. ככל שנפח התעבורה הממוצע של בוטנטים של תוכנות כופר עלה, כך עלה גם המספר הממוצע של החברות שהושפעו מהם".

לגבי ניצול נקודות תורפה, אמר פרנס כי "המחקר העלה ש-80% מהארגונים דיווחו על התקפות באמצעות ניצול גבוה או קריטי של נקודות תורפה נגד המערכות שלהם. הפצת נקודות התורפה הייתה קבועה על פני אזורים גיאוגרפיים, עקב שיעור עצום של הפצה אוטומטית באמצעות כלים הסורקים בצורה שיטתית שטחים נרחבים של האינטרנט ומחפשים אחר דרכי כניסה אפשריות".

Hyperconvergence ואינטרנט של הדברים מאיצים את התפשטות הנוזקות

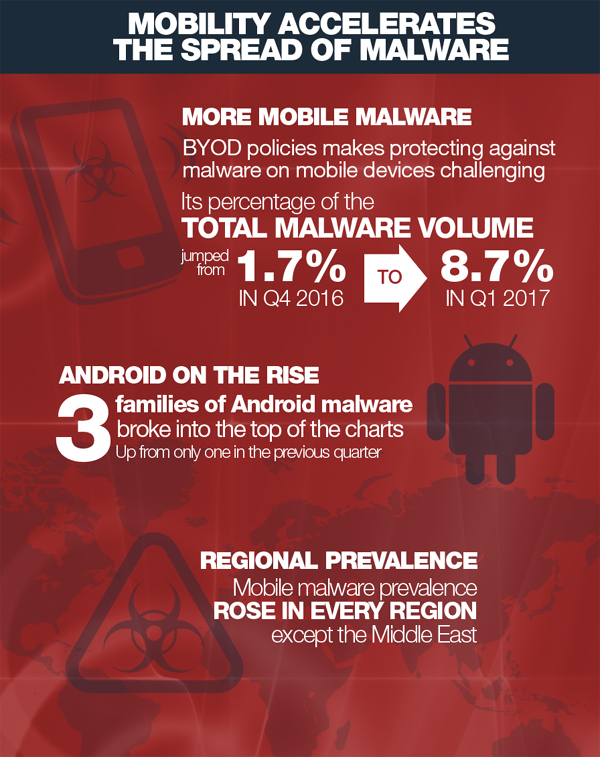

פרנס ציטט מהדו"ח, לפיו "השיתוף הגובר של מידע ומשאבים על ידי רשתות ומשתמשים, גורם להתפשטות מהירה של התקפות על פני אזורים גיאוגרפיים מבוזרים ובמגוון רחב של תעשיות. הגנה מפני נוזקות מובייל היא עניין מאתגר, כי מדובר במכשירים שאינם מוגנים ברשת הפנימית, והם אינם בבעלות הארגון".

שכיחות נוזקות המובייל, אמר, "נותרה יציבה מהרבעון הרביעי של 2016 ועד לרבעון הראשון של 2017. כ-20% מהארגונים איתרו נוזקות בתקופה זו. בעשיריה הראשונה של הנוזקות למובייל בולטות במיוחד נוזקות לאנדרואיד – הן בהיקף והן בשכיחות". בהיבט הגיאוגרפי, הוסיף, "שכיחות נוזקות המובייל עלתה בכל אזור פרט למזרח התיכון".

על פי המחקר, "מגמות האיומים משקפות את הסביבה שבה הן מתרחשות ולכן יש חשיבות להבנת הדרך שבה IT, שירותים, בקרות והתנהגויות – משתנים עם הזמן. הבנה זו תשמש כחלון למדיניות אבטחה רחבה יותר, והיא רבת ערך לניטור ההתפתחות של נקודות תורפה, נוזקות ובוטנטים – ככל שהרשתות הופכות למבוזרות ומורכבות יותר".

ענן ואינטרנט של הדברים – עוד איומים

"החיפזון של ארגונים לאמץ פתרונות ענן פרטי וציבורי, צמיחת האינטרנט של הדברים, המגוון וכמות ההתקנים החכמים המחוברים לרשת וניהול מחוץ לרשת של וקטורי איומים, כמו 'צל ה-IT' – הביאו את מומחי האבטחה מעבר לגבול היכולת שלהם", נקבע בדו"ח.

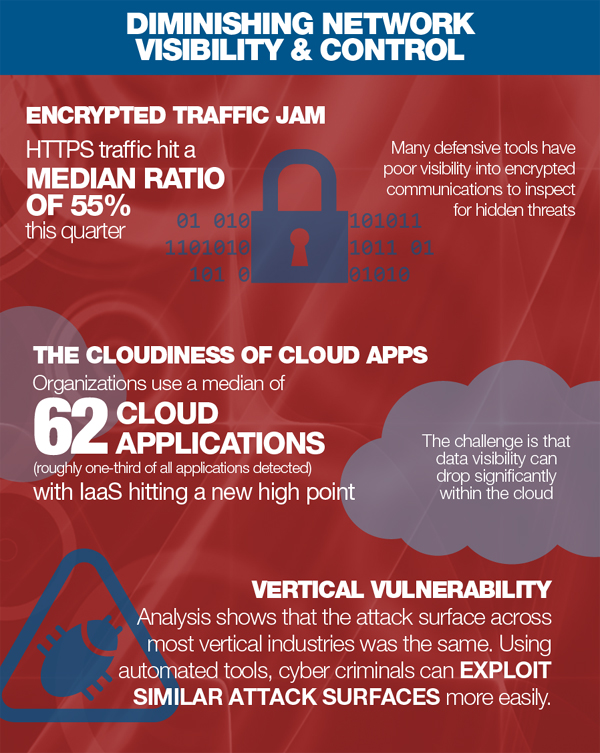

לדברי פרנס, "רוב התעבורה באינטרנט – לדוגמה, גלישה בפייסבוק (Facebook), Gmail ושירותים נוספים – הפכה להיות מוצפנת. בעוד שהתעבורה המוצפנת חיונית לצורך שמירה על הפרטיות, היא מקשה על סריקה ואיתור איומים, כך שכלי אבטחה רבים מתקשים לאתר סיכונים בתקשורת מוצפנת".

בהתייחסו לענן, ציין פרנס כי "כשליש מכל היישומים בשימוש, הם בענן. רבים מהארגונים מתמודדים עם האתגר של צניחה משמעותית בנראות הנתונים ברגע שהנתונים עוברים אל הענן. בנוסף, נתונים המאוחסנים ביישומים ושירותים אלה, ממשיכים לצמוח במקום להתכווץ. לכן, מדובר במגמה בעייתית".

"בהיבט מגזרי תעשייה, שטח התקיפה על פני מרבית התעשיות היה זהה, למעט יוצאים מן הכלל, כמו מגזר החינוך והתקשורת. המשמעות היא שפושעי סייבר יכולים לנצל בקלות שטחי התקפה דומים על פני תעשיות שונות, בייחוד באמצעות כלים אוטומטיים".

פרנס סיכם באומרו כי "בשנה האחרונה נחשפו בתקשורת כמה אירועי סייבר והעלו את מודעות הציבור לתחום. עדיין, מודעות בלבד לא מספיקה. למרבה הצער, ארגונים מאמצים בצורה גוברת טכניקות IT נוחות וחסכניות, כמו שירותי ענן, או מוסיפים מגוון של מכשירים חכמים לרשת שלהם וכך הניראות והבקרה של האבטחה שלהם נמצאות בסיכון. במקביל, תוקפים רוכשים או עושים שימוש חוזר בכלים משלהם".

"אסטרטגיות אבטחת סייבר צריכות לאמץ בקביעות חלוקת רשת אמינה ורמות גבוהות של אוטומציה, כדי למנוע פגיעה בסייבר".

תגובות

(0)