"Paranoid בשילוב חדר המלחמה יזהו מתקפות – גם לא מוכרות"

כך אמר אמיר שמר, סמנכ"ל וחבר הנהלת ניוטרון במהלך אירוח פורום CISO של אנשים ומחשבים תחת הכותרת "מחשבים מסלול מחדש" ● המפגש כלל הדגמות "חדר המלחמה" ושיתוף במודיעין ייחודי בחדר המלחמה הגלובלי של ניוטרון

"לכל ארגון יש היום מערכות מרובות המגנות על מערכות ה-IT מפני חדירה – בין שאלו אנטי-וירוס מסורתי, לרבות כאלו מהדור החדש שמכילות יכולות AI, ריבוי פיירוולים, וכן אפשרות למניעת שימוש בהתקנים חיצוניים כגון USB. אבל את כל אלה ניתן לעקוף באמצעות מתקפות סמי-מתוחכמות", כך אמר אמיר שמר, סמנכ"ל וחבר הנהלת ניוטרון (Nyotron) במהלך אירוח פורום CISO של אנשים ומחשבים במשרדי החברה בהרצליה.

שמר הציג בפני חברי הפורום את תפישת "מחשבים מסלול מחדש" המבוססת על חיזוק ממעגל ההגנה האחרון – המעגל שנמצא ממש לפני הפגיעה ב- DATA – הגנה מפני שיבוש מידע, הצפנה זדונית (דרך Ransomware), שידור מידע רגיש החוצה, או מחיקת המידע הארגוני.

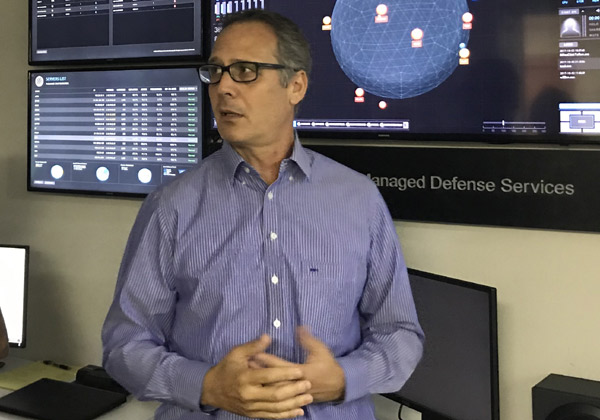

אמיר שמר, סמנכ"ל וחבר הנהלת ניוטרון. צילום: אבי בליזובסקי

בין היתר הוצגה מערכת ההגנה Paranoid ונערך סיור מעשי בשירות המנוהל של חדר המלחמה המתלווה אליה, המשמשים בין היתר להגנת משטרת לוס אנג'לס, אל-על, בנקים בארצות הברית ועוד.

במפגש השתתפו כ-25 אנשי אבטחת מחשבים מארגונים בתחומי הרפואה, בנקאות, תשתיות לאומיות, תעשייה, אקדמיה ותקשורת ובמהלכו הודגמו חדירות לארגון שעוקפות את מעגלי האבטלה המסורתיים, וכיצד המערכת מזהה את המתקפות ובולמת אותן.

חברי הפורום ביקשו להתמקד בתחום של איומים שלא מוכרים וניסו להבין מה ההבדל בין השיטות המסורתיות של לפתור בעיות נקודתיות לעומת גישות חדשניות שמנסות לפתור את הבעיה בצורה גנרית-מערכתית. המסר הוא שאי אפשר לנצח את מלחמת הסייבר על ידי יישום ועד שערים (Gates), אלא נדרש להגן על המידע משום שהתוקף בסוף רוצה להגיע למידע, והפגיעה במידע היא מטרתו הסופית של התוקף".

המשתתפים שאלו על מודל השירות המנוהל, שמסייע לגוף מערכות המידע בתחום של האיומים הסופר מתוחכמים. הטריגר לשאלות נבע מחוסר בכוח אדם והתמחות בתחום האיומים המורכבים (APT).

צוות ניוטרון. מימין לשמאל: עידו יפה, מנהל צוות השירות; אמיר שמר, סמנכ"ל; ניר שפריר, דירקטור טכני; מוטי לנדס, דירקטור הצלחת לקוחות. צילום: אבי בליזובסקי

במסגרת המפגש הציגו מומחי ניוטרון את התפיסה החדשנית, דרך הדגמה של תרחישי תקיפה של איומי כופר, שגם מצפינים את המידע וגם משדרים אותו החוצה מבלי שמערכות ה-Firewall, האנטי-וירוס, או ה-Device Control מזהות את התקיפה. כמו כן, הוצגו איומים מהדור-החדש שלא ניתנים לחתימה על ידי מערכות האנטי-וירוס (FILELESS attacks).

ניר שפריר, דירקטור תחום הפריסייל בניוטרון, הציג את המערכת אך תחילה הסביר מדוע כלי האנטי-וירוסים, פיירוולים ומגבלות פיזיות של הכנסת התקנים לא מספיקים.

"אנטי וירוסים יודעים לזהות חתימות. בדור-השני התווספה גם יכולת תבונה מלאכותית הכוללת אלגוריתמים של כריית מידע שמזהים מתקפות ידועות או לפחות סוגים דומים להם. בשורה התחתונה מדובר בכלים ש-'מנחשים' וממליצים למנהל האבטחה לבדוק לעומק האם מדובר באיום אמיתי או לא".

"לתת מענה מדויק בזמן אמת, ולא לנחש או להמליץ"

לדבריו, "אנחנו חושבים שהפתרונות צריכים לתת מענה מדויק בזמן אמת, ולא לנחש או להמליץ. בכל זאת כל שנה אנו שומעים על סוגים חדשים של מתקפות יצירתיות, ומכיוון שניוטרון נוקטת בשיטה שונה, האגנוסטית לשיטת התקיפה, אנחנו יודעים לעצור בצורה נחושה, ומבלי לנחש".

"כל מתקפה כוללת ארבעה שלבים. השלב ראשון – גיבוש שיטת התקפה שתאפשר לתוקף להיכנס לארגון ולהשתלט על התחנה. לאחר מכן הוא מחדיר אליה קוד כלשהו, מדביק אותה ולבסוף גורם לנזק. הדרכים לגרום לנזקים יכולים להתבטא רק בארבעה אזורים – נזק לקבצים, נזק לתקשורת, נזק ל-Registry ולבסוף נזק לניהול התהליכים על תחנת הקצה. התוקף חייב לבחור באחת הדרכים או בשילוב שלהן כדי לגורם נזק – ושם ניוטרון תאתר את התוקף ותעצור אותו", אמר שפריר.

"שיטות התקיפה, הדרכים להיכנס לארגון, וכמות הפגיעויות הן אין-סופיות, ולכן צריך להשקיע אינסוף יכולות כדי לעצור את התוקפים, וזה כבר נראה כמו 'מלחמה אבודה'. לעומת זאת, בשלבי הנזק לא חל שינוי זה שנים רבות".

"תוקף נחוש תמיד רוצה להגיע למידע ולפגוע בו, ולכן תמיד ימצא דרך לגבור על כל השערים. מערכת Paranoid מאפשרת להבחין בין פעולה בהקשר לגיטימי ובין אותה פעולה כשהיא בהקשר לא לגיטימי. למעשה אנחנו ממפים את כל ההקשרים הלגיטימיים במערכת ההפעלה, וכל אירוע החורג מהם יהיה חשוד כנסיון מאיים".

אין משהו בלתי אפשרי

שפריר מוסיף כי ניוטרון, בשילוב האנליסטים של השירות המנוהל, הצליחה למנוע עוד באמצע 2016 מתקפה שנקראת כיום "OIL-RIG" שהופעלה על פי דיווחים שונים על ידי איראן ופגעה בחברות ממשלתיות במזרח התיכון, באירופה ובישראל.

ניר גייסט, המייסד וה-CTO של ניוטרון. צילום: אבי בליזובסקי

ניר גייסט, המייסד וה-CTO של ניוטרון, אמר כי "אתגר הסייבר לא פוסח על אף סקטור. אם בהתחלה חשבו שרק ארגונים רגישים מהווים יעד, היום כל מגזר הוא יעד. אף אחד לא חשב שדיסני (Walt Disney Corporation), סוני (Sony), או טרגט (Target) יהיו מושאים לפריצה".

"הרעיון המקורי של Paranoid עלה כבר לפני כמה שנים. אני באופן אישי מגיע מרקע התקפי ורוב החיים הצעירים שלי עסקתי בחדירות לבנקים, רשתות טלפונים וממש העברתי כספים בין חשבונות בנק – באישור כמובן, כדי לבדוק את רמת האבטחה עבור אותם ארגונים".

"בעבודה עם ארגונים אלה, הבנתי עד כמה הפרדיגמה הקיימת בעייתית. הארגונים לא באמת עוסקים בלפתור את הבעיה אלא בלהטמיע הרבה מוצרים מאוד נקודתיים שאפילו בסוף משיגים את ההפך. חשבתי איך אפשר לפתח פתרון אמיתי שיודע להתמודד עם כל איום באמצעות מנוע אחד, ופיתחתי את מערכת Paranoid".

"כולם חושבים שאין באמת דרך לפתור את הבעיה, אך אני מאמין שאין משהו בלתי אפשרי."

תגובות

(0)