מחקר: WannaCry חיה וקיימת

על פי סופוס, קצב הזיהוי של הנוזקה עדיין עומד על מיליונים בחודש ● 4.3 מיליון ניסיונות הדבקה נעצרו במהלך אוגוסט ● וגם: הגרסאות החדשות של הנוזקה פועלות כחיסון בלתי מכוון נגדה

הנוזקה הבולטת והמזיקה ביותר שתקפה בשנתיים וחצי האחרונות הייתה WannaCry. אחרי השערות והערכות רבות, ארצות הברית האשימה בדצמבר 2017 את צפון קוריאה כמי שאחראית למתקפת הסייבר הענקית, שפגעה במאות אלפי מחשבים בעולם קצת יותר מחצי שנה לפני כן – במאי באותה השנה. מתקפת הסייבר התפשטה לרוחב הגלובוס והסבה נזק כספי של מיליארדי דולרים. הייתה זו מתקפת הכופרה הגדולה בהיסטוריה, שהיורופול הגדיר כ-"חסרת תקדים": 300 אלף מחשבים מכ-150 מדינות נפגעו ממנה, לרבות מערכות IT בבתי חולים – דבר שגרם לדחיות ולביטולים של ניתוחים.

סופוס פרסמה דו"ח המסכם את הידוע עד כה על הנוזקה הידועה לשמצה. מי שחשב שהנוזקה הזו כבר לא אתנו יתאכזב מהדו"ח, שעולה ממנו כי WannaCry חיה וקיימת, והיא "עדיין טורף מסוכן, שאחראי על מיליוני ניסיונות הדבקה מדי חודש". על פי הדו"ח, הנוזקה המקורית אמנם לא התעדכנה עד היום, אבל אלפי גרסאות אחרות, בעלות חיי מדף קצרים, מסתובבות בשטח.

הגרסאות החדשות של WannaCry – חיסון בלתי מכוון

הקיום המתמשך של WannaCry מיוחס בעיקר ליכולת של הגרסאות החדשות שלה לעקוף את "מתג החיסול". עם זאת, כשחוקרי סופוס ניתחו והפעילו כמה דוגמיות, הם גילו כי נוטרלה היכולת שלהן לבצע הצפנת נתונים, עקב השחתה של הקוד.

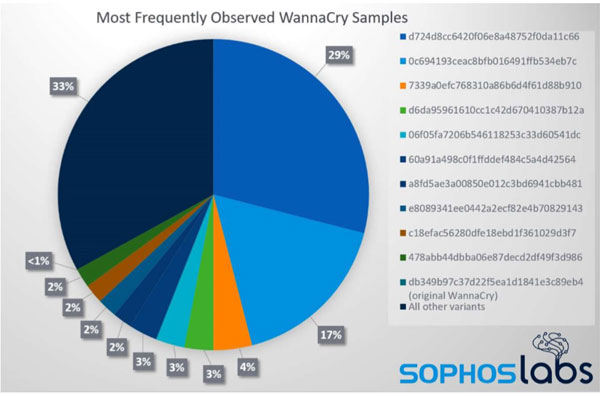

הגרסאות הנפוצות ביותר של WannaCry. מקור: סופוס

כתוצאה מהדרך שבה WannaCry מדביקה קורבנות חדשים – היא בודקת האם מחשב כבר הודבק, ואם כן, ממשיכה למטרה הבאה – הדבקה של מכשיר בקוד שאינו פעיל משמשת למעשה כאמצעי הגנה על המכשיר מפני הדבקה נוספת. באופן זה, הגרסאות החדשות של הנוזקה פועלות כחיסון בלתי מכוון, כשהן מאפשרות למחשבים פגיעים ושאינם מעודכנים סוג של הגנה מפני מתקפות חוזרות מצדה. עם זאת, העובדה כי מחשבים אלה הודבקו מלכתחילה, מצביעה על כך שלא בוצע בהם עדכון אבטחה מפני כלי הפריצה המרכזי שמשמש במתקפות – עדכון שפורסם לפני יותר משנתיים.

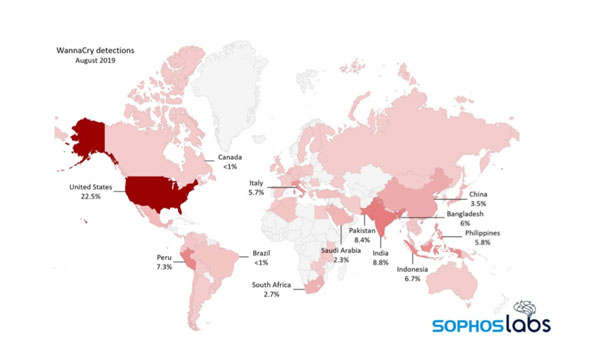

WannaCry המקורית זוהתה רק 40 פעמים, בעוד שחוקרי מעבדת סופוס זיהו 12,480 גרסאות שלה. בחינה מקיפה יותר של יותר מ-2,700 דוגמיות, המהוות 98% מכלל הזיהויים, חשפה שכולן שוכללו כדי לעקוף את "מתג החיסול" – URL ספציפי שאם הנוזקה מתחברת אליו, הוא מסיים באופן אוטומטי את תהליך ההדבקה. בכולם היה גם רכיב כופרה, ואף אחד מהם לא מסוגל להצפין נתונים. באוגוסט האחרון זוהו 4.3 מיליון ניסיונות הדבקה ויותר מ-6,000 גרסאות.

ניסיונות ההדבקה של גרסאות WannaCry השונות באוגוסט האחרון. מקור: סופוס

חוקרי סופוס הצליחו להתחקות אחר ההופעה הראשונה של הגרסה הנפוצה ביותר כיום, שהתרחשה יומיים אחרי המתקפה המקורית, ב-14 במאי 2017. היא הועלתה ל-VirusTotal ועדיין לא נצפתה בשטח.

הנוזקה ששינתה לעד את אופק האיומים

"ההתפרצות של WannaCry ב-2017 שינתה לעד את אופק האיומים. המחקר שלנו ממחיש את מספר המחשבים שעדיין לא הותקנו עליהם עדכונים, ואם עדיין לא התקנתם עדכונים שפורסמו לפני יותר משנתיים – מה זה אומר לגבי עדכונים אחרים שפורסמו במהלך השנתיים האחרונות?", אמר-שאל פיטר מקנזי, מומחה אבטחה בסופוס ומוביל המחקר.

לדבריו, "במקרה הזה, כנראה שלחלק מהקורבנות היה מזל, מכיוון שגרסאות קודמות של הקוד הזדוני חיסנו אותם מפני גרסאות חדשות יותר. אבל לאף ארגון אסור להסתמך על כך. במקום זאת, ההתנהלות הבסיסית צריכה לכלול מדיניות של התקנת עדכונים ברגע שהם מתפרסמים והפעלה של פתרון אבטחה חזק, שמגן על כל נקודות הקצה, הרשתות והמערכות".

תגובות

(0)