קספרסקי: 30% ממתקפות הסייבר ניצלו תוכנות פופולריות לשליטה מרחוק

דו"ח שהתייחס לתוכנות - המאוד שימושיות בעבור ארגונים מאז משבר הקורונה - מצא כי גם האקרים עושים בהן שימוש, כדי לחדור למערכות, לגשת לקבצים ולנתונים, ואף להישאר בתוך המערכת לפרקי זמן ארוכים יותר מבלי להתגלות

תוכנות לשליטה ובקרה מרחוק הן כלי שימושי של אנשי המחשוב הארגוני כדי לסייע לעובדים בטיפול בתקלות, בניטור תהליכים ובתחזוקה של המערכת. אלא שאותן תוכנות מאפשרות גם להאקרים לחדור למערכות ולגשת לקבצים ולנתונים, ומקשות על אנשי הגנת הסייבר לגלות את הפריצה – וכך מצליחים התוקפים להישאר בתוך המערכת לפרקי זמן ארוכים יותר מבלי להתגלות, על פי חוקרי קספרסקי (Kaspersky Lab), בכמעט שליש ממתקפות הסייבר שנותחו על ידי מערכות החברה, נעשה שימוש לרעה באותן תוכנות וכלי שליטה ובקרה מרחוק.

בדו"ח חדש שהנפיקה ענקית האבטחה הרוסית נמנו 18 תוכנות וכלים פופולריים כגון PowerShell, PsExec ו-SoftPerfect, אשר שכולן מוכרות ופופולריות בקרב אנשי IT בארגונים, כדי לסייע לעובדים מרחוק ולתחזק את המערכת בשגרה.

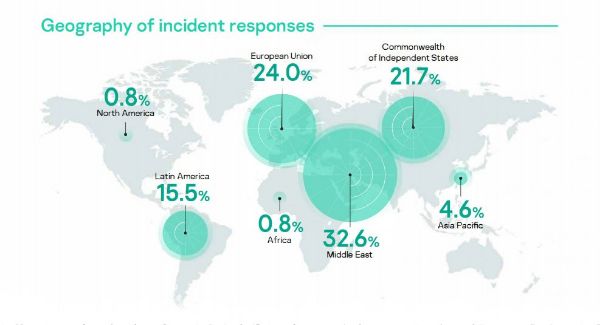

אינפוגרפיקה מתוך הדו"ח ל קספרסקי

על פי החוקרים, כאשר תוקפים עושים שימוש בכלים הללו, זיהוי המתקפות הופך מורכב יותר והתוקפים מצליחים להיות נוכחים בתוך המערכות לזמן רב יותר. עוד נאמר כי ההאקרים מצליחים להגיע לקבצים ונתונים באופן קל יותר, ולעשות זאת בלא להתגלות. בחלק מהמקרים הדבר אף הוביל למתקפות ארוכות במיוחד (אשר המשך החציוני שלהן עמד על 122 ימים), ובדרך כלל היה מדובר גם במתקפות שמטרתן היה ריגול, או גניבת מידע סודי ורגיש.

מהדו"ח, שבחן מתקפות סייבר במזרח התיכון, אירופה ואפריקה. עולה כי בכרבע ממקרי התקיפה שנותחו, תקיפות הסייבר ארכו חודשים, בעוד שב-31% מהמקרים נמשכו המתקפות ימים ספורים. ב-29.5% מהתקיפות היעד היה גופי תעשייה, ב-16.4% – ארגונים פיננסיים; וב-15.5% מדובר היה בגופי ממשל.

אינפוגרפיקה מתוך הדו"ח ל קספרסקי

צוות התגובות לאירועים של החברה (Global Emergency Response Team) ציין כי, על מנת לצמצם את הסיכוי שיישומים פופולריים ינוצלו בכדי לחדור לרשת הארגונית, "אנו ממליצים להגביל את הגישה לשירותי הניהול מרחוק לכתובת IP חיצוניות לארגון; לאכוף מדיניות סיסמאות קפדנית במערכות ה-IT הארגוניות; לבצע שימוש באימות דו-שלבי, 2FA, לנקוט בגישה בה לצוות ישנן הרשאות מוגבלות; ולהעניק הרשאות נרחבות רק לחשבונות הדורשים זאת למילוי תפקידם".

תגובות

(0)