מחקר: 43% ממאגרי המידע בענן אינם מוצפנים

על פי UNIT 42, יחידת המחקר של פאלו אלטו, "נתונים לא מוצפנים הם כמו בית עם קירות זכוכית - כל אחד יכול לראות בדיוק מה קורה בפנים" ● עוד ממסקנות דו"ח איומי הענן 2020: חוסר האבטחה בענן ממשיך להיות אחת הבעיות הגדולות ביותר

חוסר האבטחה בענן ממשיך להיות אחת הבעיות הגדולות ביותר, כך עולה מדו"ח איומי הענן 2020 שפרסמה UNIT 42, יחידת המחקר של פאלו אלטו.

על פי הדו"ח, 43% ממאגרי המידע בענן אינם מוצפנים. "נתונים לא מוצפנים הם כמו בית עם קירות זכוכית – כל אחד יכול לראות בדיוק מה קורה בפנים", כתבו חוקרי ענקית הגנת הסייבר. לדבריהם, שמירת נתונים באופן מוצפן, לא רק שהיא מונעת מהתוקפים לקרוא את המידע, אלא אף מהווה דרישה רגולטורית למגזרים שונים, כגון HIPAA לעולם הבריאות.

UNIT 42, יחידת המחקר של פאלו אלטו

ממצא נוסף שעולה מהדו"ח הוא ש-60% ממערכות ה-Logging בענן הושבתו. "ה-Logging הם שירותים קריטיים, הם כמו מצלמות האבטחה", נכתב, "השבתה שלהן מאפשרת לתוקפים להיכנס למערכת אחסון בענן והלקוחות הארגוניים לעולם לא יידעו שזה קרה ואם כן – באיזה סדר גודל". רישום שכזה, לדברי החוקרים, הוא קריטי כאשר מנסים לקבוע את גודל הנזק באירועי ענן, כמו למשל בדליפה של רישומי הבוחרים בארה"ב בשנת 2017.

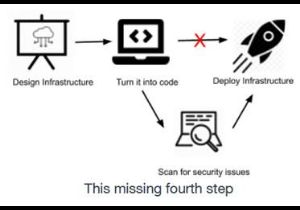

טמפלטים של IaC – תבניות כתשתיות קוד. איור: פאלו אלטו

ממצא נוסף מצביע על כך שיותר מ-199,000 טמפלטים של IaC (ר"ת Infrastructure as Code) – תבניות כתשתיות קוד – שאינם בטוחים נמצאים בשימוש. החוקרים מצאו "מספר מדהים" של תבניות עם איומים בדרגות חומרה גבוהה ובינונית. "איום אחד שיתממש", ציינו, "עלול להפיל סביבת ענן שלמה".

רוב תבניות ה-IaC נוצרות באמצעות תהליך פשוט, בן שלושה שלבים: תכנון, קוד ופריסה. הצעד הרביעי החסר, כתבו החוקרים, "הוא סריקה אחר בעיות אבטחה. תבניות IaC לא נסרקות למציאת ואיתור איומי אבטחה".

לדברי כותבי הדו"ח, "תצורות שגויות בענן מתרחשות בתדירות כה גבוהה. ככל שארגונים עוברים לאוטומציה של יותר תהליכים בעת בניית תשתיות הענן שלהם, הם מאמצים ויוצרים תשתיות חדשות כתבניות קוד (IaC). בלא עזרה מכלי ותהליכי האבטחה הנכונים, אבני בניין תשתיתי אלו נוצרות עם פגיעויות משתוללות". המחקר העלה כי 65% מאירועי האבטחה בענן נבעו מתצורות שגויות פשוטות.

החוקרים סיימו את הדו"ח בציינם כי קבוצות פשיעה בסייבר משתמשות בענן לצורך הצפנה לטובת cryptojacking (חטיפת מחשב אישי עבור כריית מטבעות וירטואליים). כך, קבוצות יריבות, הקשורות ככל הנראה לסין, הכוללות את Rocke, 8220 Mining Group ופאצ'ה, גונבות משאבי ענן. "הם כורים עבור מונרו, ככל הנראה דרך 'בריכות' כרייה ציבוריות או 'בריכות' משלהם".

תגובות

(0)