דו"ח: נמשכות מתקפות הסייבר של החמאס נגד גופים בישראל ובמזרח התיכון

דו''ח של ClearSky הישראלית, שהגיע לידי אנשים ומחשבים, מעלה כי נמשך קמפיין נוזקת DustySky ● בין יעדי התקיפה - גופי ביטחון בישראל, בנקים וארגונים פיננסיים, וארגונים ציבוריים במדינות שונות

הטרור הפלסטיני ממשיך להכות – גם בסייבר: החמאס ביצע באחרונה מתקפה נרחבת העונה לשם DustySky2 – כך חשפה ClearSky הישראלית. לידי אנשים ומחשבים הגיע דו"ח מודיעין של החברה החושף את הגרסה הבאה של נוזקת DustySky, המשמשת קבוצת תקיפת סייבר וריגול, ככל הנראה מארגון הטרור האסלאמי, לתקיפה מתמשכת של חברות וארגונים בישראל ובמזרח התיכון.

המחקר, המתפרסם היום (ה'), חושף את מערך תקיפת הסייבר של קבוצת הטרור העזתית, כולל זהות אחד התוקפים, מול חברות וארגונים בישראל.

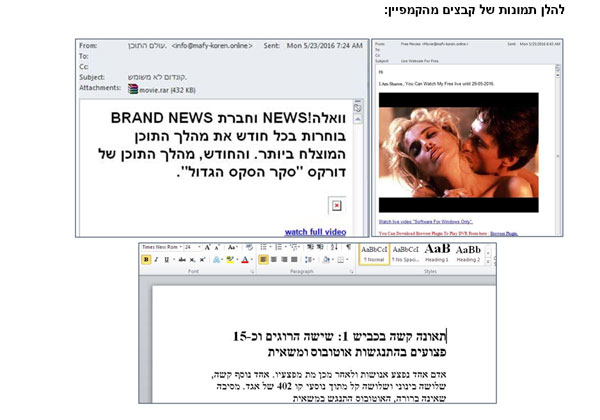

DustySky (שמיים מאובקים) הוא קמפיין תקיפת סייבר מתמשך, שאותר על ידי חוקרי ClearSky בסוף 2015. אז פורסם כי חברי הקבוצה שלחו את הנוזקה העונה לאותו השם לגופים בתעשיית הביטחון בישראל, בנקים וארגונים פיננסיים, ארגונים ציבוריים ויעדים נוספים. הקבוצה העזתית שלחה אי-מיילים ליעדי התקיפה שלה וצירפה אליהם קבצים, ובהם תמונות וידיעות שונות. החוקרים ציינו כי DustySky היא נוזקה רב שלבית.

הנוזקה פותחה במהלך השנה שעברה ונעשה בה שימוש החל מחודש מאי על ידי קבוצת האקרים שכינתה עצמה כנופיית הסייבר של עזה (Gaza cybergang). היא השתמשה בהנדסה אזרחית, משמע – שכנוע היעדים לפתוח מייל, לינק, קובץ או תמונה – ואז הם נדבקו.

מהדו"ח החדש עולה כי קמפיין התקיפה מתבצע נגד מטרות בישראל ובמדינות רבות נוספות, כגון ארצות הברית, מצרים, ערב הסעודית, איחוד האמירויות הערביות והרשות הפלסטינית. כלי התקיפה העיקרי של הקמפיין הוא נוזקה שמופצת באמצעות הודעות מייל הנשלחות בכל שבוע, למאות מטרות.

על מנת לפתות את הקורבנות לפתוח את ההודעות ובכך להדביק את מחשבם, נכתבות הודעות המייל בעברית, ערבית או אנגלית, ונוגעות לרוב לנושאי ביטחון או סייבר. לצד הודעות אלה זוהו כמה מקרים בהם תוכן ההודעות עסק בנושאים אחרים, דוגמת הודעה בה נשלח לכאורה דו"ח מאגד. הנוזקה עצמה הועברה במייל כקובץ (zip או RAR), או באמצעות לינק הורדה למחשב. היא מתקשרת עם שרתי השליטה והבקרה – ומדליפה מידע מהמחשב המותקף.

פעילות הנוזקה פסקה – וחודשה

לאחר הפרסום הראשון של ClearSky פסקה פעילות התוקפים באופן כמעט מיידי, אך לאחר שלושה שבועות של הפסקה, היא התחדשה נגד כמה מדינות. כך, זיהו חוקרי החברה בתחילת אפריל השנה כי חודשו התקיפות של חברי הקבוצה נגד מטרות בישראל. לאורך כל התקופה המשיכו חוקרי החברה לנטר את הגורמים והתשתיות של הקמפיין וניתחו את פעילותם. מהדו"ח הנוכחי עולה כי ספקי שירותי אירוח שרתים בארצות הברית, הולנד, גרמניה וטורקיה מאחסנים את הנוזקה בקמפיין DustySky2.

על פי חוקרי ClearSky, "נמשכים הניסיונות של התוקפים לקבל מידע ולהבין מהו עומק המידע שנאגר עליהם". כך, 11 ימים לאחר פרסום הדו"ח הראשון קיבלו אנשי החברה מייל, לכאורה מיחידת הסייבר בצה"ל, בו הם התבקשו למסור את המידע שיש להם על הקמפיין. כמה ימים לאחר מכן, אותו גורם ניסה שוב ליצור איתם קשר, הפעם בשיחת טלפון ישירה. בשיחה הוא הציג את עצמו כנציג רשמי של אחת המדינות שנפגעו בקמפיין, אלא שהחוקרים הצליחו לזהות מיד כי מדובר בניסיון התחזות.

מי אתה, מועייד עייש?

האחראי לפיתוח נוזקות DustySky זוהה כמועייד עייש. איתורו התאפשר בשל טעויות שעשה, ובהן הפנייה הישירה לחברה. כחלק מהמחקר, נחשפה הנוכחות והפעילות האינטרנטית שלו בפייסבוק (Facebook) וברשתות חברתיות נוספות.

לסיכום קובעים החוקרים שלמרות היות מתקפת הסייבר נרחבת יחסית, הרמה הטכנולוגית והמקצועית שלה לא הייתה גבוהה "והכי חשוב – ההאקרים לא הסוו את צעדיהם, וכך אפשרו לחוקרי החברה לעמוד על זהותם".

תגובות

(0)