מכשירי IoT ביתיים – המטרה החמה לחטיפת מחשבים לכריית קריפטו

על פי מחקר חדש של פורטינט, 96% מהחברות חוו לפחות פרצה חמורה אחת ● פיל קוודה, מנהל אבטחת מידע בפורטינט: "פושעי הסייבר הופכים יותר ויותר לחסרי רחמים"

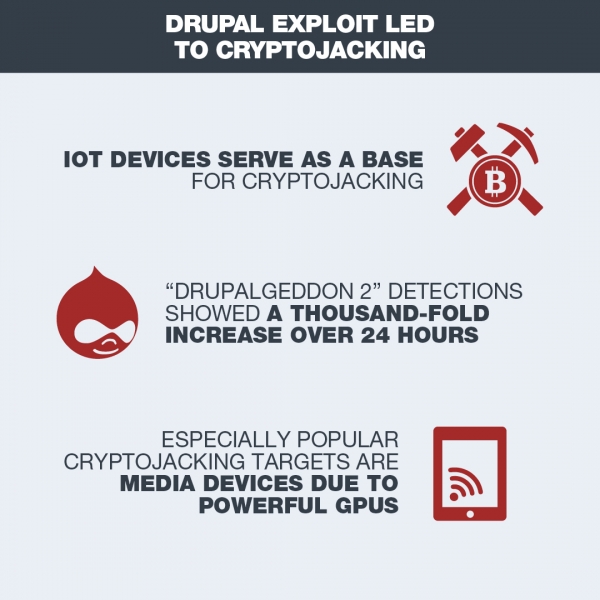

מכשירי IoT ביתיים הם המטרה החמה לביצוע Cryptojacking – חטיפת מחשב אישי עבור כריית מטבעות וירטואליים, כך לפי דו"ח איומים חדש של פורטינט.

הדו"ח של מעבדות FortiGuard, גוף המחקר הגלובלי של החברה, מעלה כי פושעי הסייבר הופכים לחכמים ומהירים יותר בניצול פרצות לתועלתם האישית. כמו כן, הפושעים ממקסמים את מאמציהם על ידי התמקדות בשטחי תקיפה גדולים יותר, ומשתמשים בגישות פיתוח תוכנה החוזרות על עצמן, אשר מסייעות לפיתוח שיטות ההתקפה.

אינפוגרפיקה לדו"ח החדש של פורטינט. צילום: יח"צ

על פי הדו"ח, כמעט אף חברה אינה חסינה מפני פרצות חמורות: 96% מהחברות חוות לפחות פרצה אחת חמורה. קרוב ל-25% מהחברות היו עדות לנוזקות ה-cryptojacking – חטיפת מחשב לשם כריית מטבעות וירטואליים באמצעותו. רק שישה סוגי נוזקות התפשטו ליותר מ-10% מכלל הארגונים. בנוסף, החוקרים מצאו 30 נקודות תורפה מסוג zero-day ברבעון השני של 2018.

אינפוגרפיקה לדו"ח החדש של פורטינט. צילום: יח"צ

על פי פורטינט, ה-Cryptojacking עובר למכשירי האינטרנט של הדברים הביתיים: כריית המטבעות הווירטואליים נמשכת, וכעת, פושעי הסייבר הוסיפו את מכשירי ה-IoT, ובכלל זה את מכשירי המדיה הביתיים, ליעדים שלהם. מדובר במטרות מפתות במיוחד עקב כוח המחשוב החזק שלהם, הניתן לניצול לטובת הכרייה. הפושעים מנצלים את המכשירים באמצעות שתילת נוזקות המבצעות כרייה מתמשכת, המתאפשרת כי מכשירים אלו תמיד פועלים ומחוברים. בנוסף, הממשקים עבור המכשירים הללו מנוצלים כדפדפני אינטרנט מותאמים, דבר המרחיב את מרחב נקודות התורפה והפרצות שעליהם. לכן, מציינים, חשוב לבצע פילוח של התקני ה-IoT המחוברים לרשתות ארגוניות.

הבוטנטים גורמים להאקרים להיות יצירתיים

בוטנטים, צוין בדו"ח, גורמים להאקרים להיות יצירתיים. הם ממקסמים את השפעתם באמצעות מגוון פעולות זדוניות. כך, WICKED, גרסה חדשה של הבוטנט Mirai, הוסיף לפחות 3 פרצות למאגר שלו כדי להתמקד בהתקני IoT. כך, VPNFilter, המתקפה המתקדמת במימון גורמים ממשלתיים, מתמקדת בסביבות SCADA/ICS על ידי ניטור פרוטוקולי MODBUS SCADA – אף היא הגיחה כאיום משמעותי. היא לא רק מחלצת נתונים, אלא עלולה להפוך התקנים לבלתי שמישים לחלוטין, בנפרד או כקבוצה. כך, Anubis ממשפחת Bankbot הציגה כמה חידושים – היא מסוגלת לממש כופרות, לבצע רישום הקשות (keylogger), פונקציות RAT, יירוט הודעות SMS, נעילת מסך והעברת שיחות.

מפתחי נוזקות ממנפים פיתוח גמיש

יצרני נוזקות הסתמכו תקופה ארוכה על פולימורפיזם (רב-צורתיות) כדי לחמוק מאיתור. הדו"ח מעלה כי הם פונים כעת לשיטות של פיתוח גמיש, כדי להפוך את הנוזקות לקשות אף יותר לאיתור וכדי למנוע את הצלחת מוצרי האבטחה נגדן. נוזקת GandCrab "זכתה" לגרסאות רבות השנה ומפתחיה ממשיכים לעדכן אותה בקצב מהיר.

אינפוגרפיקה לדו"ח החדש של פורטינט. צילום: יח"צ

מגמה נוספת מהדו"ח היא התמקדות יעילה בנקודות תורפה. "ההאקרים בררניים בקביעת נקודות התורפה בהן יתמקדו", נכתב, "כשחוקרי FortiGuard בחנו את הפרצות מהיבטי שכיחות ונפח הקישורים לאיתור פרצות, נמצא שרק 5.7% מנקודות התורפה הידועות נוצלו בפועל".

אלי פרנס, סגן נשיא לאזור ישראל, יוון, קפריסין ומזרח אירופה בפורטינט. צילום: יח"צ

אלי פרנס, סגן נשיא לאזור ישראל, יוון, קפריסין ומזרח אירופה בפורטינט, אמר כי "הדו"ח מעלה את הצורך במארג אבטחה משולב, הפועל על פני שטח התקיפה ובין כל רכיבי האבטחה השונים. כך מתקבל שיתוף מודיעין איומים, שניתן לפעול לפיו במהירות ובהתאמה. זה יקטין את חלון הזמנים לאיתור איומים ויספק מניעה אוטומטית, הדרושה להתמודדות עם פרצות מרובות וקטורים".

פיל קוודה, מנהל אבטחת מידע בפורטינט. צילום: יח"צ

פיל קוודה, מנהל אבטחת מידע בפורטינט, אמר כי "פושעי הסייבר הופכים יותר ויותר לחסרי רחמים. הם הופכים את כלי העבודה שלהם לאוטומטיים באופן מתמיד ויוצרים גרסאות של פרצות ידועות. באחרונה, הם הפכו למדויקים יותר בהתמקדות במטרות שלהם והם מסתמכים פחות על ניסיונות ריקים למציאות קורבנות שניתן לנצל".

תגובות

(0)