האקרים איראנים פרצו להבאנה לאבס הישראלית מבית אינטל

מתקפת הכופרה Pay2Key חוזרת: כחודש אחרי שפורסם שמפתחיה תקפו קורבנות רבים בישראל - היום (א') הם מסרו כי עשו זאת להבאנה לאבס, שנרכשה על ידי אינטל לפני כשנה ● נראה כי הם השיגו שליטה על מידע סודי אודות השבב החדש גאודי

קבוצת ההאקרים Pay2Key הודיעה כי פרצה היום (א') להבאנה לאבס הישראלית, שנרכשה על ידי אינטל. בינתיים, לא ברור היקף הנזק שנגרם.

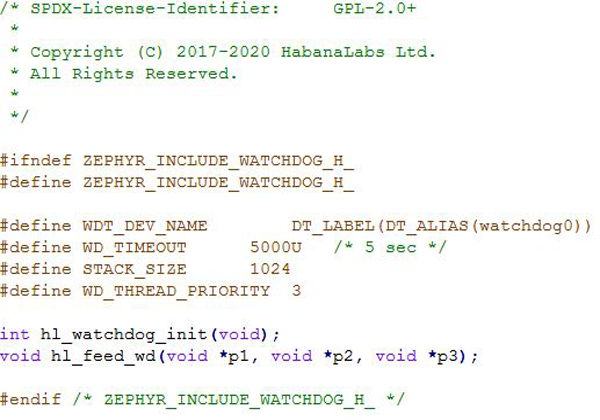

לאחר התקיפה, ההאקרים טענו כי יש להם "משהו מיוחד" לאינטל, חטיבת הבינה המלאכותית שלה והבאנה לאבס, ופרסמו בדארקנט ובטוויטר צילומי מסך של קבצי המידע שגנבו מהבאנה. הם טוענים כי הנתונים שנגנבו כוללים מידע על משתמשי המערכת, היסטוריית השימוש, סיסמאות וכן קוד מקור של התוכנה שהחברה פיתחה. נראה כי ההאקרים הצליחו לשים את ידיהם על מידע סודי (אם כי כנראה לא רב) אודות שבב הגאודי החדש של אינטל, שאותו מפתחים אנשי הבאנה לאבס, כמו גם על שבב הגויה שלה. הם טוענים בנוסף שהם השיגו שליטה, בהיקף של 53 ג'יגה-בייט, על ה-Gerrit של הבאנה לאבס, שאותו הם כינו "הנכס המרכזי של החברה".

לוג ש-Pay2Key פרסמה בחשבון הטוויטר שלה

אינטל רכשה את הבאנה לאבס תמורת שני מיליארד דולר בסוף השנה שעברה. החברה מפתחת שבבי בינה מלאכותית עבור דטה סנטרים ומעסיקה כ-150 עובדים, המפוזרים בין תל אביב וקיסריה בישראל, סן חוזה בקליפורניה ובייג'ינג בסין. היא מחזיקה בנוסף מרכז פיתוח בעיר הנמל גדנסק שבפולין. לאחר הרכישה הבאנה ממשיכה לפעול מישראל, כיחידה עסקית עצמאית עם הצוות הניהולי הקיים שלה ומדווחת לקבוצת פלטפורמות הנתונים של אינטל.

כופרה שנחשפה רק לפני כחודש

בחודש שעבר חשפה צ'ק פוינט כופרה חדשה מסוגה בשם Pay2Key, שמקורה באיראן ושתקפה מטרות בישראל. על פי החוקרים, מעבר לעובדה שמדובר בסוג חדש של כופרה – מהירה ושקטה במיוחד, בחינה אחר נתיב הכסף הובילה אותם להאקרים ממוצא איראני, שפועלים בזירת מסחר ביטקוין איראנית, אשר מחייבת את משתמשיה להחזיק במספר טלפון איראני בתוקף וכן תעודת זהות איראנית, עם תמונה לצורך הזדהות.

הכופרה תקפה בישראל ובאיטליה לפני כשבועיים. ככלל, חוקרי ענקית אבטחת המידע הישראלית ציינו אז כי בשבועיים שלפני המתקפה ניכרה עלייה עולמית במתקפות הכופרה – וזה רלוונטי גם לישראל. מדובר בגידול מתמשך, שכן ברבעון השלישי של השנה נרשם זינוק של 50%.

לפי חוקרי צ'ק פוינט, החדירה לחברות שנחשפה אז בוצעה באמצעות מנגנון החיבור מרחוק של עובדים לרשת הארגונית – RDP. לדבריהם, "זן נוזקת הכופר מתוחכם ומהיר. הוא מצפין רשתות ארגוניות שלמות בתוך כשעה, ועושה זאת כאשר ההאקרים מאיימים להדליף מידע רב ששייך לארגונים שמותקפים ברשת האפילה – אם דמי הכופר לא ישולמו". כך, בשלושה מקרים לפחות, ההאקרים אכן הדליפו מידע ששייך לארגונים המותקפים לדארקנט.

התוקפים שמאחורי Pay2Key דרשו מקורבנותיהם בתקיפות דאז תשלום כופר של בין שבעה לתשעה ביטקוין – סכום שנע בין 375 אלף ל-475 אלף שקלים, כאשר הוא משתנה מקורבן לקורבן. עדיין לא ברור מה הסכום שהם דרשו הפעם. חוקרי צ'ק פוינט מצאו כי רוב הקורבנות של מתקפת הכופרה הם חברות ישראליות בגדלים שונים – לפחות 12 מטרות מחברות גדולות, ועד למשרדים קטנים. עוד עדויות, ציינו, מצביעות על קורבן נוסף באיטליה. "בשל המאפיינים המתקדמים של המתקפה, אנחנו צופים כי זה לא גל התקיפה האחרון", ציינו החוקרים – ובדיעבד גם צדקו.

ארבעה קורבנות ישראליים של Pay2Key החליטו לשלם את דמי הכופר, מה שאפשר לחוקרי צ'ק פוינט לעקוב אחר העברות הכספים בין ארנקי הביטקוין. בשיתוף פעולה עם ווייט סטרים – חברת מודיעין ישראלית בתחום הבלוקצ'יין, החוקרים עקבו אחר רצף עסקאות הביטקוין שביצעו התוקפים. הם מצאו כי כולן מסתיימות בזירת מסחר בביטקוין איראנית בשם Excoino. המעקב החל בכתובות ארנקי ביטקוין שנמסרו לקורבנות, על מנת שהם יעבירו אליהם את דמי כופר הנדרשים, המשיכה לארנק ביניים ובסופו של דבר הגיע לארנקי קצה המשויכים ל-Excoino.

מהבאנה לאבס נמסר כי המקרה נמצא בבדיקה.

תגובות

(0)