זמן השהייה של ההאקרים ברשת הקורבנות התארך ב-36%

לפי סופוס, זמן השהייה החציוני של הפושעים ברשת המותקפת גדל מ-11 ימים בשנת 2020 ל־15 ימים ב-2021 ● החוקרים מצאו כי ב-2021 ניצלו ההאקרים את חולשות האבטחה ProxyLogon ו-ProxyShell

זמן השהייה החציוני של ההאקרים ברשת המותקפת גדל אשתקד בשיעור של 36% – מ-11 ימים בשנת 2020 ל־15 ימים בשנת 2021, כך לפי חוקרי סופוס (Sophos).

לפי הדו"ח, הארכת זמן השהייה נבעה בין השאר מניצול של חולשות האבטחה ProxyShell בשרתי Microsoft Exchange. אלה, סופוס מאמינה, נוצלו על ידי סוחרי גישה ראשונית, IABs (ר"ת Initial Access Brokers) – לפריצה לרשתות ארגוניות ומכירת הגישה לעברייני סייבר אחרים, לצורך ביצוע מתקפות משלהם. סחר בגישה ראשונית הוא "מודל עסקי" חדש, בו פורצים תוקפים לרשת ארגונית, אוספים מידע על הרשת המותקפת, משתילים בה דלת אחורית ואז מוכרים את הגישה לקבוצות העוסקות במתקפות כופרה.

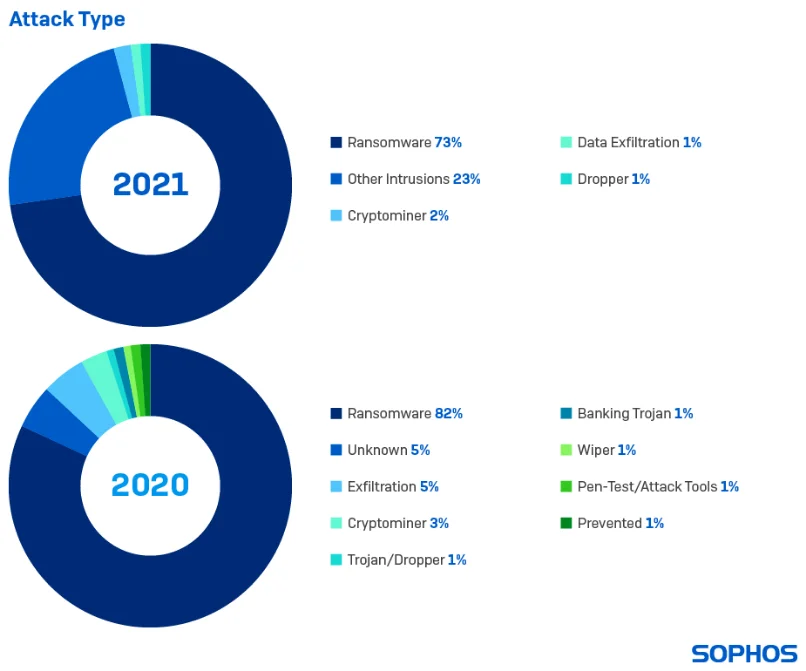

החוקרים בחנו 144 מתקפות סייבר שבוצעו ב-2021 על ארגונים בכל הגדלים ומכל ענפי השוק. המגזרים שנפגעו בשיעור הגבוה ביותר הם ענף הייצור (17%), הקמעונאות (14%), שירותי הבריאות (13%), ההיי-טק (9%), הבנייה (8%) ומוסדות חינוך והשכלה גבוהה (6%).

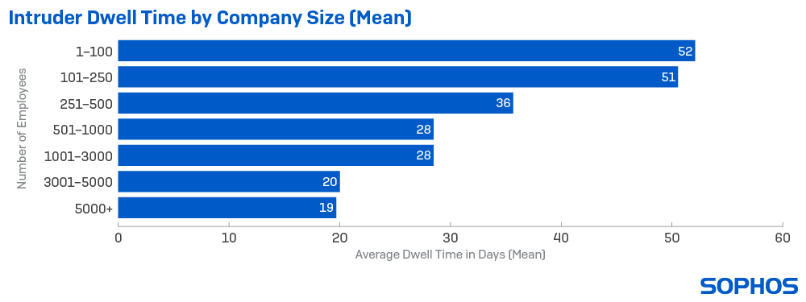

לפי המחקר, זמן השהייה ברשת המותקפת ארוך יותר בארגונים קטנים: בארגונים המונים עד 250 עובדים הוא עמד על 51 ימים, לעומת זמן נמצאה שהייה של 20 ימים בארגונים המונים 3,000 עד 5,000 עובדים. "מבחינת התוקפים, לארגונים גדולים יותר יש ערך גדול יותר ולכן הם ממקדים מאמץ בפריצה לרשת, השגת המטרה מהר ככל האפשר ואז נעלמים כלעומת שבאו. לארגונים קטנים יש ערך נמוך יותר בעיני התוקפים ולכן הם מרשים לעצמם לארוב להזדמנויות ברשת הארגונית במשך זמן ארוך יותר", שיערו החוקרים.

"הסבר נוסף הוא שהתוקפים את הארגונים הקטנים פחות מנוסים, או שבארגונים קטנים יותר יש פחות אמצעים לזיהוי מתקפות סייבר ומניעתן".

ברקע הירידה בשימוש בפרוטוקול RDP כווקטור תקיפה להשגת גישה לרשת הארגונית מרחוק, נרשמה דווקא עלייה בשימוש בו, לצורך תנועה רוחבית בתוך הרשת המותקפת. ב-2020, שיעור השימוש בפרוטוקול RDP כווקטור תקיפה עמד על 32% ואילו ב-2021 ירד השיעור ל-13%. בד בבד, נרשמה עלייה בשימוש בפרוטוקול RDP: ב-2021 השתמשו התוקפים בפרוטוקול בשיעור של 82% מהמקרים, עלייה של 69% לעומת 2020. עוד עלה מהמחקר כי 50% ממתקפות הכופרה כללו גם גניבת מידע, כשמרווח הזמן הממוצע בין גניבת המידע להתפרצות מתקפת הכופרה עמד על 4.28 ימים.

Conti – הכופרה הנפוצה ביותר ב-2021

Conti הייתה הכופרה הנפוצה ביותר ב-2021 ושימשה לביצוע 18% ממתקפות מסוג זה. הכופרה REvil שימשה באחת מכל עשר מתקפות כופר, ופעילות ערה נרשמה גם מצד DarkSide – משפחת כופרות המוצעות במודל כופרה כשירות (RaaS) והקבוצה שאחראית על מתקפת הסייבר על קולוניאל פייפליין. בשנה החולפת זוהו 41 קבוצות תקיפה שונות שהיו מעורבות ב־144 מתקפות כופרה. מתוכן, 28 הן קבוצות חדשות שזוהו בראשונה ב-2021. לעומתן, 18 קבוצות שהיו מעורבות במתקפות כופרה ב-2020 – נעלמו ממרחב הסייבר ב-2021.

לדברי ג'ון שייר, יועץ אבטחה בכיר בסופוס, "מתקפות הסייבר הופכות למתוחכמות, ממוקדות ותכליתיות יותר. כלים ושיטות תקיפה חדשים צצים חדשות לבקרים, וארגונים רבים מתקשים לעמוד בקצב. לכן קיימת חשיבות רבה לכך שצוותי אבטחת הסייבר יכירו את שרשרת המתקפה וסימני האזהרה בכל שלב שלה כדי שיוכלו לזהות מתקפות ולנטרלן מוקדם ככל האפשר. בנוסף, חשוב לדעת כי ייתכנו תקופות שבהן לא תירשם פעילות חשודה רבה, או בכלל, אבל זה לא אומר שהרשת לא בסכנה. ארגונים צריכים להיות ערים לכל פעילות חשודה ברשת, ואם זוהתה כזאת – לחקור אותה ללא דיחוי. ארגונים צריכים להקפיד להתקין עדכונים לתיקון באגים וטלאי אבטחה, ובפרט בתוכנות הנמצאות בשימוש רחב בשוק, ולהקשיח את האבטחה של שירותי עבודה מרחוק".

תגובות

(0)