חברות אבטחה שיתפו פעולה לשבש את ההאקרים שתקפו את סוני

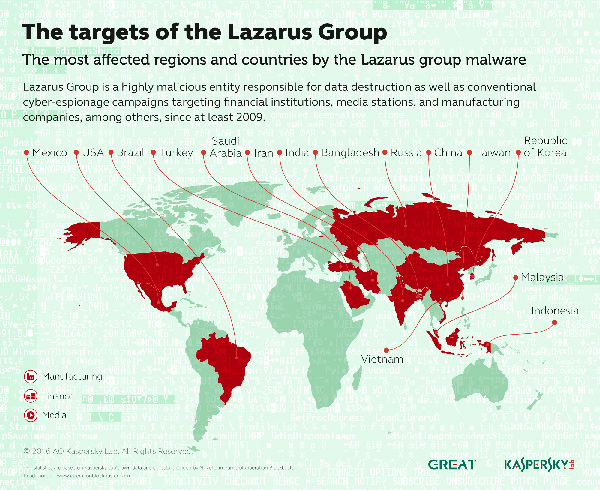

למבצע, שכונה בלוקבאסטר, חברו 12 חברות ● היעד היה לשבש את הפעילות של קבוצת לזרוס - "ישות זדונית ביותר", האחראית להשמדת נתונים וכן לפעילות ריגול סייבר נגד כמה חברות ברחבי העולם

חברות אבטחת המידע פעלו במשותף לשיבוש פעילותה של קבוצת לזרוס (Lazarus) – האחראית למתקפת הסייבר שנערכה על אולפני סוני (Sony).

למבצע, שכונה בלוקבאסטר (Blockbuster), חברו 12 חברות אבטחת מידע, וביניהן: Novetta, Carton Black, קספרסקי (Kaspersky Lab), סימנטק (Symantec), טרנד מיקרו (Trend Micro) ו-AlienVault Labs.

יעד מבצע בלוקבאסטר היה לשבש את הפעילות של קבוצת לזרוס – "ישות זדונית ביותר", האחראית להשמדת נתונים וכן לפעילות ריגול סייבר נגד כמה חברות ברחבי העולם. ההערכות הן כי אלה הם התוקפים העומדים מאחורי ההתקפה על סוני (Sony) ב-2014, והם אשר הפעילו את DarkSeoul – שפגע בחברות מדיה וגופים פיננסים ב-2013 בדרום קוריאה.

לאחר המתקפה נגד סוני, צוות המחקר והניתוח הבינלאומי של מעבדת קספרסקי, GReAT, החל לחקור דוגמיות של הקוד הזדוני Detrover, ששימש כחלק מההתקפה. הדבר הוביל למחקר נרחב יותר – לגבי שרשרת של פעילויות ריגול וחבלות סייבר, אשר פגעו בארגונים פיננסים, חברות מדיה, מפעלי ייצור ואחרים.

בהתבסס על המאפיינים המשותפים של משפחות הקוד הזדוני השונות שנחקרו, מומחי החברות שהשתתפו במבצע הצליחו לקבץ עשרות התקפות מבודדות ולקבוע כי כולן שייכות לשחקן איום יחיד. קבוצת לזרוס הייתה פעילה כבר כמה שנים לפני אירוע סוני, ונראה כי היא עדיין פעילה. עוד נקבע כי קיים קשר בין קוד זדוני ששימש בקמפיינים שונים – כגון DarkSeoul נגד בנקים וגופי מדיה בסיאול; פעילות Troy שפגעה בכוחות צבא בדרום קוריאה וכן אירוע סוני.

שחת מלאה במחטים

באמצעות ניתוח מספר דוגמיות של קוד זדוני שזוהה באירועי סייבר שונים ויצירת חוקי זיהוי מיוחדים, החוקרים הצליחו לזהות כמה התקפות אשר נערכו על ידי קבוצת לזרוס. הקשר שהוביל ממספר דוגמיות אל קבוצה אחת, אותר במהלך ניתוח של שיטות הפעולה ששימשו את השחקן. חשוב במיוחד היה הגילוי שהתוקפים עושים שימוש חוזר בקוד – כשהם מלווים קטעי קוד מתוכנה זדונית אחת לאחרת.

מעבר לכך, החוקרים הצליחו לזהות קווים דומים בשיטת הפעולה של התוקפים. במהלך ניתוח ממצאים מההתקפות הם גילו כי "מנחיתים" (droppers) קבצים מיוחדים המשמשים להתקנת גרסאות שונות של מטען זדוני – כולם שמרו את המטען שלהם בתוך ארכיב ZIP מוגן בסיסמה. הסיסמה ששימשה את הארכיב בקמפיינים שונים הייתה זהה וקודדה בתוך המנחית. ההגנה באמצעות סיסמה, הוטמעה במטרה למנוע ממערכות אוטומטיות לחלץ את המטען הזדוני ולנתח אותו – אך בסופו של דבר היא רק סייעה לחוקרים לזהות את הקבוצה.

שיטה מיוחדת ששימשה את העבריינים כדי למחוק עקבות נוכחות ממערכת פגועה, יחד עם טכניקות מסוימות ששימשו אותם כדי להימנע מזיהוי על ידי מוצרי אנטי וירוס, העניקו גם הם לחוקרים אמצעים לקשר בין ההתקפות השונות. בסופו של דבר, עשרות התקפות ממוקדות שונות, שהמפעילים שלהם נחשבו בלתי ידועים, קושרו לשחקן איום אחד.

הקובץ הרחוק ביותר שעבר ההדרה, קומפילציה, היה ב-2009, חמש שנים לפני ההתקפה המפורסמת על סוני. כמה מהדוגמיות החדשות צמחו בהדרגה מאז 2010. מאפיין זה מראה כי קבוצת לזרוס היא יציבה, ועמידה בטווח הארוך. "מספר ההתקפות למחיקת נתונים צמח בהתמדה", אמר חואן גוררו, חוקר אבטחה ראשי במעבדת קספרסקי, "סוג זה של נוזקה מוכיח את עצמו כנשק סייבר יעיל מאוד. העוצמה הטמונה במחיקת אלפי מחשבים, בלחיצת כפתור – מייצגת שכר משמעותי לצוות הפריצה שמקבל משימה לזרוע דיסאינפורמציה ולפגוע בארגוני מטרה. הערך שלו כחלק מלוחמה היברידית, של מתקפות מחשב משולבות עם התקפות קינטיות שנועדו לשתק תשתית של מדינה – נותר עדיין בגדר ניסוי מחשבתי הקרוב למציאות יותר ממה שהיינו רוצים".

"לשחקן הזה יש את הכישורים הדרושים והנחישות לבצע פעולות ריגול סייבר במטרה לגנוב נתונים או לגרום נזק. בעזרת שילוב זה עם שימוש בטכניקות דיסאינפורמציה והטעיה, הצליחו התוקפים לשגר כמה מתקפות מוצלחות במהלך השנים האחרונות", אמר חיימה בלסקו, מדען ראשי ב- AlienVault.

"במבצע בלוקבסטר, החברות הפעילו מאמץ מתמשך כדי לבסס מתודולוגיה להפרעת הפעילות של קבוצת תקיפה עם משמעות בינלאומית, וניסיון למזער את היכולת שלהם לגרום לנזק", אמר אנדרה לודוויג, מנהל טכני בכיר בקבוצת חקר האיומים של Novetta.

תגובות

(0)