"הסיכון הגדול ביותר לתעשייה: אנשי IT שלא יודעים אבטחת סייבר"

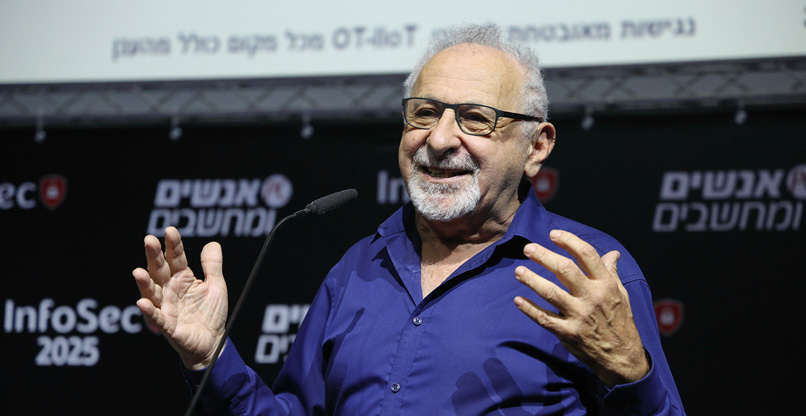

"כדי לאבטח כמו שצריך את תחום ה-OT מפני איומי סייבר, יש צורך לעשות דברים ייעודיים לתחום, ויש מרחק רב באבטחה בינו לבין ה-IT", אמר דניאל ארנרייך, מומחה ויועץ אבטחה וסייבר לתחום ה-OT

"הסיכון הגדול ביותר לתעשייה הוא לא התקפות סייבר, אלא שבהרבה מאוד ארגונים, אנשי IT שלא למדו ולא מכירים היטב את תחום אבטחת הסייבר למערכות תפעוליות הם אלה שמכתיבים מה ואיך לעשות. כדי לאבטח כמו שצריך את תחום ה-OT מפני איומי סייבר, יש צורך לעשות דברים ייעודיים לתחום, ויש מרחק רב בין IT ל-OT במטרות ובתפעול, ובוודאי שגם באבטחה", כך אמר דניאל ארנרייך, מומחה ויועץ אבטחה וסייבר לתחום ה-OT ומומחה SCCE-SCADA, בכנס ICS CyberSec¹⁰ 2026 של אנשים ומחשבים.

כנס הגנת הסייבר בתחום ה-ICS-OT & IioT השנתי העשירי של אנשים ומחשבים, שדן באבטחה עבור תחום התשתיות הקריטיות, נערך אתמול (ד') באולמי לאגו בראשון לציון. הוא הפגיש מומחי סייבר, מהנדסי תשתיות, מנהלי אבטחת מידע, מנמ"רים ועוד, שבאו לשמוע תובנות, ללמוד על טכנולוגיות חדשות בתחום – וגם ליצור קשרים.

מה עומד מאחורי אבטחת ה-IT – אל מול ה-OT?

ארנרייך, שגם היה מנחה הכנס, הדגיש בדבריו עוד הבדל שחייבים, לדעתו, לשים אליו לב: העקרונות שעומדים מאחורי גישת האבטחה של ה-IT – אל מול ה-OT.

"ההנחה שעל פיה עובדים בענף היא שאבטחת סייבר למערכות IT מתבצעת בהתאם לעקרונות ה-CIA: סודיות המידע, שלמותו ונגישותו. לפני כמה שנים הטבעתי את המונח SRP, כדי לבדל את ההיבט של אבטחת סייבר למערכות OT, במטרה לשים דגש על בטיחות תפעולית, אמינות תפעולית ורציפות תפקודית. אלה הנושאים החשובים בתחום הזה", אמר.

הוא ציין שבמקרה של אירוע סייבר בתחום ה-OT, התוקף מתכוון לבצע שיבוש והשבתה של התהליך התפעולי, "ויש רשימה ארוכה של אירועים כאלה, ובכל המקרים זה אחד מסוגי תקיפות מוגדרות: חדירה מבפנים, תקיפה דרך האינטרנט או תקיפה באמצעות שרשרת האספקה".

החשיבות במקרה של מערכות תפעוליות ברורה למדי: "המטרה של תקיפת סייבר נגד מערכות OT היא לגרום להשבתה של השירות, לפגוע בתפקוד התקין של מכונות הייצור וחלילה, לפגוע בחיי אדם. יש במקרים אלה ארבע אפשרויות: האחת היא תקיפה שנועדה לפגוע רק ברשת ה-IT ואין לה קשר ל-OT. רוב מוחץ של התקיפות, מעל 99% מהן, אלה תקיפות IT, ורק IT. יש מעט מקרים שבהם ההנהלה לא מבינה את התקיפה ומחליטה להשבית את ה-OT. הסוג השלישי הוא שדרך מערכות IT מחדירים נוזקה למערכות ה-OT, ועלולים לגרום לנזק ישיר, או לפתוח את הדלת להתקפה חיצונית. הסוג הרביעי, וזה שזכה לתהודה העולמית הגבוהה ביותר, הוא תקיפות דוגמת סטקסנט (שהשביתה ב-2010 את הסרקזות במתקן הגרעין של איראן בנתאנז, ושיוחסה לישראל וארצות הברית), שמבוססות על חדירה למערכות OT מבפנים", אמר.

"הבסיס להגנה: PPT"

ארנרייך ציין כי "הבסיס להגנה הוא PPT – אנשים (People), מדיניות (Policy) וטכנולוגיה (Technology). אנשים צריכים לעבוד בהתאם למדיניות ולהקפיד על זה. גם ההיבט של הטכנולוגיה בתעשייה הוא שונה. לדוגמה, לא מבצעים שדרוג או תיקון מערכות בכל פעם שמיקרוסופט או חברה אחרת שולחת עדכון. מחכים ומתארגנים אחרי בדיקות, כדי להבטיח שהעדכון שמבצעים לא יפגע בבטיחות התפקודית של המערכת. אם שואלים ארגונים גדולים על עדכונים הם מספרים, ובצדק, שהם עושים עדכון פעם או פעמיים בשנה, כדי להבטיח שהוא יעבור בהצלחה ולא לפגוע בטעות במה שעובד טוב".

הוא ציין בנוסף שאבטחת סייבר לא חייבת להיות יקרה, "אם עושים זאת באמצעות הפתרונות הנכונים והמותאמים ל-OT, מנסחים בבירור מה צריך לעשות ומבצעים באופן מחזורי סקר פגיעויות וחולשות. אבל, הדבר שהוא אולי החשוב מכל, ושנועד להבטיח, במקרה של תקלה או פגיעה, חזרה מהירה ככל הניתן לשגרה, הוא ביצוע של הרבה הדרכות ותרגולים. הגורם האנושי חשוב מאוד, וזה תנאי הכרחי כדי להבטיח את ההצלחה".

לפני שסיים, ארנרייך אמר עוד דבר שחשוב, לדעתו, להתחיל להנחיל בכל התעשייה: "חשוב ביותר שתחום הגנת הסייבר למערכות תפעוליות יהיה חלק בכל מפרט ובכל מכרז שיש לו קשר לתחום".

תגובות

(0)