"באחרונה חל גידול בכל סוגי המתקפות והתוקפים, כולל מאיראן"

התוקפים - מכלל הסוגים, כולל האקטיביסטים, פושעים כלכליים ושלוחי מדינות ● יובל נתיב, טרנד מיקרו: "ההאקרים מאיראן מעולם לא היו קטנים ומסכנים; הם מוצאים חולשות שלא הוטלאו וקוצרים נתונים, מרגלים או הורסים"

"בתקופה האחרונה אנחנו עדים לעלייה בפעילות סייבר מצד מדינות באזור המפרץ הפרסי כלפי ישראל. מדובר בכל סוגי התוקפים: האקטיביסטים, האקרים הפועלים ממניעים כספיים, והאקרים שלוחי מדינות. המתקפות מבוצעות בכל מגוון השיטות המוכרות והידועות שלהם, כולל ניצול של חולשות ידועות (One Day) שלא הוטלאו", כך אמר יובל נתיב, חוקר איומי סייבר בטרנד מיקרו.

מטבע הדברים, וכשבוע אחרי סיום המלחמה עם האויבת הגדולה שלנו, איראן, נתיב התמקד בראיון לאנשים ומחשבים בהאקרים שמגיעים ממנה. "ההאקרים מאיראן מעולם לא היו קטנים ומסכנים", קובע נתיב. לדבריו, "ההאקרים מאיראן מחפשים, ומוצאים, 'נגישות ראשונית' – אותן חולשות שלא הוטלאו, כדי לחדור לתוך הארגונים ולנוע בחופשיות במערכי ה-IT שלהם – ולעשות זאת לפני קצירת נתונים, ריגול או הרס מערכות. טכניקה נוספת שלהם היא הדבקה של ארגון היעד בכלי לגיטימי להשתלטות מרחוק – שהוסב לצרכיהם. ההדבקה נעשית בכמה דרכים, ביניהן ניצול שרתים שאותם הם כבר פרצו בארץ, כחלופה לשימוש בשרת מחו"ל – לתקיפת הארגון הקורבן. היו להם כמה הצלחות עם שיטה זו".

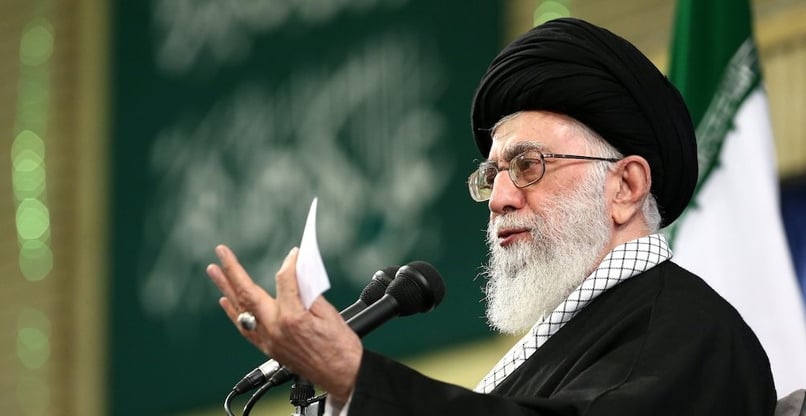

יובל נתיב, חוקר איומי סייבר בטרנד מיקרו. צילום: יח"צ

"החודש", אמר, "חל גידול משמעותי בהיקף של כמה מסוגי האיומים. למשל, ראינו צמיחה דרמטית במסעות השפעה ותודעה, תוך שימוש בכלים ונתונים מפריצות מהעבר, ו-'מחזור' שלהם. בחלק מהמקרים הם סתם ממציאים אירועים שלא היו". עוד הוא ציין כי "חל גידול בהיקף מתקפות הפישינג לצורותיהן, הודעות טקסט ומיילים. זהו שינוי משמעותי: הסטת האפקט של המתקפות – ממטרות ריגול והרס למסעות השפעה ותודעה, או שילוב של הרס לטובת השפעה".

שיתופי פעולה של "ציר הרשע בסייבר"

"הגידול ביכולות של התוקפים מהמפרץ הפרסי נובע גם משיתופי פעולה בין מדינות, כולל מדינות 'ציר הרשע בסייבר', שמעשירות האחת את השנייה בידע, יכולות ולפעמים אף שיתופי פעולה ברמה מוגבלת. גם פה היינו עדים לגידול בפעילות בשבועות האחרונים", אמר נתיב.

"האיראנים מנצלים גם אירועי סייבר, חולשות ופגיעויות, וממנפים אותם ללא קשר למאבק מול ישראל", ציין. "במרץ השנה הם היו שותפים לניצול פגם בקיצור הדרך של Windows. יוזמת יום האפס Zero Day Initiative (ZDI), שטרנד מיקרו היא מהמובילים שלה, חשפה פגיעות קריטית ב-Windows. זו נוצלה על ידי קבוצות איום מתמשך מתקדם (APT) בחסות צפון קוריאה, איראן, רוסיה וסין. הניצול התמקד במגזרים קריטיים ברחבי העולם, ואפשר לתוקפים לעקוף מנגנוני זיהוי אבטחה מסורתיים, ועל ידי כך להשיג גישה לא מורשית למערכות קריטיות, לגנוב מידע רגיש ולבצע פעולות ריגול מתוחכמות – בלא זיהוי".

"האיומים הופכים חמורים, רחבים ומתואמים יותר"

הוא הוסיף כי "עסקים וארגונים ברחבי העולם נותרו במצב פגיע ביותר מול איומים מתמשכים. שחקני האיום מתאמים מתקפות ביניהם, ומפתחים בלא הרף את הטכניקות שלהם. האיומים הופכים חמורים, רחבים ומתואמים יותר".

נתיב ציין בהקשר זה מתקפת סייבר איראנית על עיראק, שאותה זיהו חוקרי טרנד מיקרו בספטמבר האחרון. "איראן עשתה זאת באמצעות שליחיה במרחב הסייבר. קבוצת ריגול סייבר, APT34, הקשורה למשרד המודיעין והביטחון האיראני (MOIS), תקפה משרדי ממשלה בעיראק – מדינה שהיא לפעמים יריבה ולפעמים בעלת ברית של איראן. הקבוצה, Hazel Sandstorm, השתמשה בשתי נוזקות".

בהמשך ציטט נתיב את עמיתו, מוחמד פהמי, אף הוא חוקר מודיעין איומי סייבר בטרנד מיקרו, שאמר כי "איראן מפעילה יותר ויותר את השרירים שלה במרחב הסייבר, ובמיוחד נגד יריבות ברחבי המזרח התיכון". לדברי נתיב, "קבוצות APT איראניות, כולל APT34, הפכו באחרונה לפעילות מאוד, ומתמקדות באזור שלנו. מערך הכלים והפעילויות של APT34 מצביע על כך שחבריהן רוצים לחדור ליותר ארגונים ומשתמשים, תוך מינוף תשתית שנפגעה כדי לשגר התקפות נוספות. המטרות העיקריות של APT34 הן ריגול וגניבת מידע ממשלתי רגיש".

מה ארגונים צריכים לעשות נגד זה?

"עליהם להתמקד בהטמעת ארכיטקטורת אפס אמון (Zero Trust) לטובת חיזוק ההגנות, כולל הקמת מרכז תפעול אבטחה (SoC) בשל, עם MDR – יכולות לזיהוי ותגובה מנוהלות של נקודות קצה. קבוצות התקיפה ימנפו כל נגישות שהן יכולות להשיג, וחדירות למרחב ישמשו אותן לפתח נגישויות ולתקוף בסייבר ארגונים אחרים".

תגובות

(0)