ההאקרים בעננים: גידול דרמטי בפריצות לענן ובגניבת זהויות

מדו''ח ציד האיומים של קראודסטרייק לשנת 2025 עולה כי עידן חדש של איומי סייבר מצד שחקני איומים מתוחכמים - כבר כאן

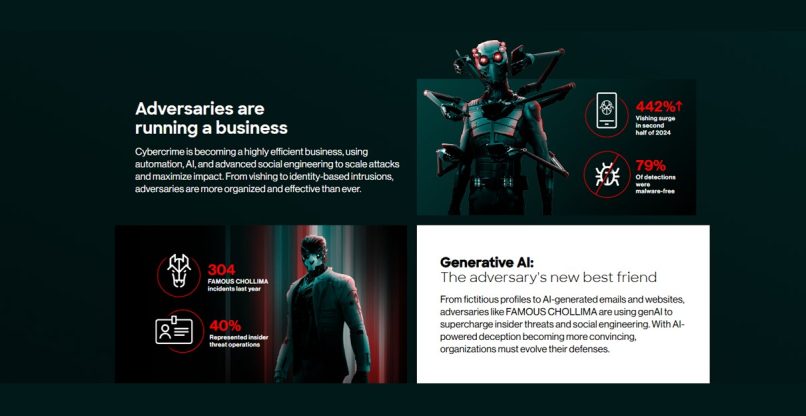

מנהלי אבטחת המידע בארגונים נכנסים לעידן חדש של איומי סייבר: שחקני איום מתוחכמים הפועלים ב"יעילות עסקית" ובדיוק אסטרטגי, כדי למקסם את היקף ההשפעה מהמתקפות ולהשיג במהירות את מטרותיהם. בראש הטקטיקות המתפתחות של שחקני האיום: האימוץ המהיר של טכנולוגיות AI, ולצידן – תקיפות מוצלחות יותר בענן ויותר גניבות זהויות, המקלות על חדירות. ה"כוכבים" בתחום הם האקרים מסין ומצפון קוריאה – כך עולה מדו"ח ציד האיומים של קראודסטרייק (CrowdStrike) ל-2025, שפורסם אתמול (ב').

בראש הסיכונים נמצאות החדירות: אלו עלו ב-27% בין יולי 2024 ליוני 2025, כש-81% מהמתקפות היו ללא נוזקות. לפי החוקרים, ההאקרים עברו לטכניקות חשאיות יותר, כמו ניצול לרעה של אישורי גישה, תנועה רוחבית במערכות ה-IT של הקורבן והתחמקות מרכיבי ההגנה.

קבוצות הפשע בסייבר וקבוצות APT (איום מתמשך ומתקדם) – היוו 73% מכלל הפריצות. כנופיות דוגמת עכביש מפוזר (Scattered Spider) ועכביש מתולתל (Curly Spider) ערכו מסעות תקיפה בהיקף גבוה בכמה מגזרי תעשייה.

סביבות הענן נותרו יעד פופולרי לתוקפים: חלה עלייה של 136% בחדירות לענן במחצית הראשונה של 2025 בלבד – בהשוואה לכל שנת 2024. בתריסר החודשים האחרונים, שתי קבוצות תקיפה סיניות, פנדה בראשית (Genesis Panda) ופנדה עכורה (Murky Panda), הציגו עלייה של 40% בחדירות לענן. "הענן הוא יעד אידיאלי", אמרו החוקרים, "יש בו כמויות עצומות של נתונים. לעיתים קרובות, יריבים סינים עושים שימוש בטקטיקות חדשניות כדי להימנע מגילוי ומחשיפת תוכניות התקיפה שלהם".

לפי המחקר, "קבוצות האיומים הפגינו שימוש בטקטיקות מתקדמות, כגון ניצול תצורות שגויות, שימוש לרעה בשירותי מטא-דאטה, וניצול של רכיבי בקרה בענן – לצורך תנועה רוחבית וגישה מתמשכת אצל הקורבנות. הענן מזוהה יותר ויותר כנקודת תורפה עבור ארגונים שלא יישמו אבטחת ענן נאותה".

יותר יוזמות בסייבר. דו"ח ציד האיומים של קראודסטרייק ל-2025. צילום: לכידת מסך מאתר דו"ח ציד האיומים של קראודסטרייק ל-2025

מגזרי הממשלה והטלקום – מטרות פופולריות

לפי המחקר, מגזרי הממשלה והטלקום היו מטרות פופולריות: חל זינוק של 185% במתקפות הממוקדות בארגוני ממשל, בעיקר על ידי קבוצות מרוסיה כמו דוב פרימיטיבי (Primitive Bear). זינוק בשיעור של 130% חוו ארגונים ממגזר הטלקום. שני המגזרים הם יעדים בעלי ערך גבוה, בשל הגישה שלהם לנתונים רגישים, לתשתיות והשפעה פוטנציאלית שלהם על לקוחות בהמשך השרשרת.

לפי חוקרי קראודסטרייק, ההאקרים עושים שימוש אסטרטגי והולך וגובר – בבינה מלאכותית יוצרת (GenAI). כך, קבוצת צ'ולימה המפורסמת (Famous Chollima) מצפון קוריאה, התגלתה כשחקן המיומן ביותר ב-AI, וביצעה יותר מ-320 מבצעי תקיפות פנימיים בשנה האחרונה. חברי הקבוצה השתמשו בכלי AI כדי לבנות קורות חיים משכנעים, ליצור דיפ פייק בזמן אמת לראיונות וידיאו, ולהפוך עבודה טכנית לאוטומטית במקביל. היו מאות מקרים שבהם צפון קוריאנים התחזו לעובדי IT מרוחקים, והסתננו כעובדים בחברות מערביות – כדי לייצר כסף למשטר.

"זו עלייה חדה לעומת שנים קודמות", נכתב בדו"ח. "העבודה בחברות אלו מאפשרת להאקרים לגנוב נתונים מהחברות, ולסחוט אותן מאוחר יותר. המטרה היא לממן את תוכנית הנשק הגרעיני של צפון קוריאה, שעד כה הכניסה מיליארדי דולרים למשטר. יש מאות ואולי אלפי עובדים שהתגנבו לכוח העבודה של חברות פורצ'ן 500 (Fortune 500) וארגוני SMB ברחבי העולם".

על כנופיית ה'עכביש המפוזר' נכתב כי "היא פעלה עם פישינג קולי והנדסה חברתית על מוקדי תמיכה, ועקפה הגנות אימות רב-גורמי (MFA). באחד המקרים, ההאקרים עברו מפגיעה בחשבונות לפריסת כופרות – בתוך 24 שעות בלבד, נתון המשקף האצה של 32% לעומת 2024. הקבוצה מסכנת חשבונות פריבילגיים, עוברת בין פלטפורמות תוכנה כשירות, מערכות זהות ותשתיות ענן. "הם מנצלים נקודות עיוורון, חוצות תחומים. 'עכביש מפוזר' הובילה את ההתפתחות של מתקפות ההנדסה החברתית".

הפכה ל"חברה הטובה ביותר" של ההאקרים. ה-GenAI. צילום: לכידת מסך מאתר דו"ח ציד האיומים של קראודסטרייק ל-2025

"המגינים צריכים לנוע מהר יותר"

פישינג מבוסס קול הוא כלי תקיפה לגניבת זהות, שחשיבותו עולה: השימוש בו גדל ב-443% בשנה שעברה, והחוקרים מעריכים שהנתון יכפיל את עצמו עד סוף 2025.

מגמה נוספת היא "פריצות חוצות תחומי עיסוק". לפי החוקרים, "היריבים עוסקים בפעולות המפוזרות על פני תחומים שונים: מפגיעה במערכות זהות, ועד תקיפה של נקודות קצה וענן. זאת, כדי להימנע מזיהוי או להקשות על הזיהוי. ברגע שהם גנבו את הזהות, הם יעשו בה שימוש כדי לתקוף בענן, ואז מכשירים לא מנוהלים". החוקרים ציינו שני שחקני איום, בלוקייד ספיידר (Blockade Spider) ואופרטור פנדה (Operator Panda) הסינית", הידועה כ-טייפון מלח (Salt Typhoon). על תקיפות של נקודות קצה הייתה אחראית פנדה קרחונית (Glacial Panda).

"שחקני האיום בנקודות הקצה פועלים בלוחות זמנים ממושכים, ממתינים בחשאי ובהתמדה כדי לשמור על גישה, לקצור נתונים ולהתכונן לפעולות עתידיות", נכתב בדו"ח. "היריבים הללו מפגינים ידע מעמיק על נקודות הקצה הקיימות וסביבת ההגנה עליהן". 'פנדה קרחונית' פועלת בתעשיית הטלקום ו-"מבצעת חדירות ממוקדות למטרות איסוף מודיעין, בעיקר נגד מערכות לינוקס של חברות טלקום, כולל מערכות מדור קודם".

"התוקפים ממשיכים להיות מהירים יותר, מה שהופך לבעיה מנקודת המבט של המגן, כי המגינים צריכים לנוע מהר יותר", סיכמו החוקרים.

תגובות

(0)