היערכות לאירועי סייבר במערכות OT: הגנה על תעשייה ואנשים

מאמר זה דן בתקיפות סייבר הגורמות לנזק במתקני טכנולוגיה תפעולית (OT) ● נבחן אירועים אשר עלולים להוביל להשבתה, הפסדים כספיים, נזק לציוד וסיכון לחיי אדם - כדי שנוכל להיערך טוב יותר לקראתם

מאמר זה נועד להרחיב את ההיכרות עם תקיפות סייבר שגורמות לנזק תוצאתי במתקנים מסוג OT (ר"ת Operation Technology). כדי להבין את הנושא הזה, עלינו לדון באירועים שעלולים לגרום להשבתה של הפעילות – כמו התקפות כופר – להפסדים כספיים כתוצאה מההשבתה או נזק לציוד וסיכונים לחיי אדם.

- כישלון של רכיב באזור התפעולי עלול להוביל להשבתה של המערכות ונזק כספי. אם האירוע מטופל באופן מיידי, ניתן למנוע נזק למכונות הייצור.

- פעולה שגויה של עובד גם היא עלולה להוביל להשבתה של המערכות ונזק כספי. אם האירוע מטופל באופן מיידי – ניתן למנוע נזק למכונות הייצור.

- התקפת מסוג כופרה (Ransomware) על אזור מערכות מידע (IT) עלולה לגרום נזק כספי והשבתה מכוונת – תרחיש זה מתייחס לתקריות OT רבות שהשפיעו על הייצור.

- מתקפת סייבר פנימית או חיצונית, או חבלה בשרשרת אספקה, עלולות לגרום להשבתה תפעולית, או לנזק למכונות הייצור, ובמקרים קיצוניים, הן עלולות לגרום לסיכון לחייהם של אנשים.

אנו יכולים למצוא דיווחים רבים על אירועים אמיתיים אבל חשוב לציין כי ארגונים רבים אינם מציינים אילו אירועים יש לתעד ולדווח. במקרים מסוימים, האירוע יכול להיות קצר ולא לאפשר את בירור הסיבה ולא איסוף ראיות.

יתר על כן, עלינו להבחין בין מקרים מדווחים שהתרחשו במתקנים קטנים – אשר לעתים קרובות משתמשים במערכות בקרה לא מוגנות כראוי – לבין אלה שקרו במתקנים משמעותיים – הכוללים מערכות מוגנות היטב המשודרגות עם מערכות זיהוי חדירה, אמצעים לחקירת האירוע ואמצעי אבטחה אחרים.

הסיבה המרכזית להגנה על מתקני תעשייה, שירות וייצור היא הבטחת בטיחות תפעולית, אמינות וביצועים (SRP – Safety Reliability Performance). על הארגון להקצות משאבים לתכנון המשכיות עסקית (BCP – Business Continuity Planning), תהליכי תגובה לאירועים (IR – Incident Response) והיערכות להתאוששות מאסון (DRP – Disaster Recovery Preparedness).

ארגון הפועל בעקביות יכול להיות ערוך לאירועים שקשה לצפות

ניהול סיכונים והמלצות להתגוננות

לעתים אנשים נוהגים לחשב את הסיכון של אירוע באמצעות הנוסחה המוכרת R = I · P, אבל מומחים מבינים כי תהליך זה הוא חסר משמעות. לכל אזור במתקן הייצור יש ערך פגיעות שונה (I) וערך הסתברות להתרחשות שונה (P). יתר על כן, נוסחה זו אינה לוקחת בחשבון את הפגיעויות הקיימות שלא נפתרו, וכן אינה מתייחסת ליעילות של אמצעי הגנה שכבר נפרסו. חישוב זה גם לא לוקח בחשבון את המומחיות של צוות ההגנה, את האפקטיביות של ספקי התחזוקה של הארגון ואת הגיל של המערכת שלו.

ציות להגדרות בתקנים כגון ISA-IEC 62443, ISO 27001, עשוי לסייע, אך בשל מורכבותם של תקנים אלה סביר להניח הארגון יתקשה להשיג תאימות, במיוחד במערכות מדור מיושן.

הטוב ביותר שארגונים יכולים לעשות הוא להשקיע בהדרכות של הצוות, לנהל תרגילי תגובה כגון TTX Tabletop Exercise, לעשות שימוש ב-IR Playbooks מוכנים מראש עבור כל אזור, ובין היתר, ליישם תוכניות BCP ו-DRP. תהליכים אלה יאפשרו לארגון לבצע הערכות לגבי המוכנות שלו ולשפר את התוצאות שנה אחר שנה. ארגון שפועל באופן עקבי יכול להיות ערוך לאירועים שקשה לצפות מראש. בהצלחה.

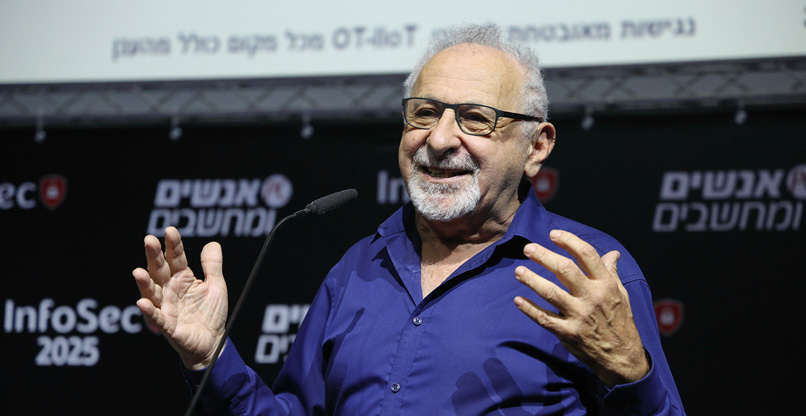

כותב המאמר, הוא יועץ ומרצה בתחום אבטחת סייבר למערכות תפעוליות, ויו"ר הכנס השנתי &AI ICSCybersec 2026 -IIoT, המאורגן על ידי אנשים ומחשבים, שיכלול מרצים מובילים ויתקיים בלאגו ראשל"צ, ב-07.01.2026

תגובות

(0)