כי מציון תצאנה נוזקות מבוססות ChatGPT

חוקרי אבטחה בסייברארק הישראלית פיתחו שיטה ליצירת נוזקות פולימורפיות "חמקניות ביותר" באמצעות ChatGPT ● רוב מוצרי האבטחה לא מצליחים לזהות אותן

חוקרי אבטחה הוכיחו כי עם שימוש ב-ChatGPT ניתן ליצור נוזקות פולימורפיות (רבות צורה), שאינן מזוהות על ידי רוב מוצרי הגנת המידע.

למומחי מעבדות סייברארק (CyberArk Labs) הישראלית נדרשו שבועות כדי לפתח ובהצלחה את הנוזקה שלדבריהם, היא "החמקנית ביותר", אך לבסוף הם פיתחו דרך להחדרת קבצים נגועים המסתתרים בקבצים "נקיים" לכאורה – ועשו זאת באמצעות הנחיות טקסט במחשב האישי של הקורבן.

ChatGPT, שפותח בידי מעבדת המחקר OpenAI. צילום: לכידת מסך מאתר OpenAI

יישום הרעיון – פשוט יחסית

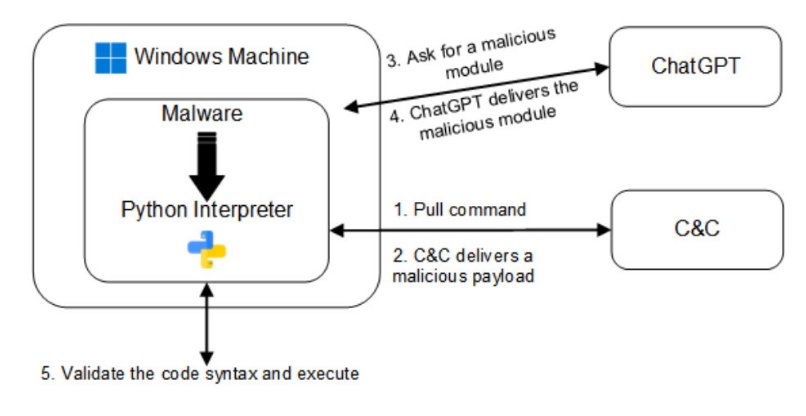

כאשר החוקרים בדקו את היתכנות פיתוח הנוזקה שלהם בסביבת חלונות (Windows), הם גילו כי ניתן ליצור חבילת נוזקות, המכילה "מתורגמן" (Python interpreter) מבוסס פייתון, שאותו ניתן לתכנת כדי לבצע מדי פעם שאילתות ChatGPT עבור מודולים חדשים. מודולים אלה, הסבירו חוקרי ענקית הגנת הסייבר הישראלית, יכולים להכיל קוד – בצורה של טקסט – המגדיר את הפונקציונליות של הנוזקה, כגון הזרקת קוד (נגוע), או הצפנת קבצים. אז, חבילת הנוזקה תהיה אחראית לבדוק אם הקוד (החודרני, או הנגוע) יפעל כמתוכנן במערכת הקורבן שנבחר להתמקד בו. אז, ציינו החוקרים, תושג מטרת החדירה – באמצעות יצירת קשר, בין הנוזקה לבין שרת הפיקוד והבקרה (C2). הם הוסיפו כי כאשר במסגרת המתקפה נעשה שימוש במודול לפענוח קבצים – הפונקציונליות שלה תגיע משאילתת ChatGPT בצורה של טקסט. כך, הנוזקה תיצור קובץ בדיקה, ותשלח אותו לשרת C2 – לאימות. לאחר שהקובץ הזדוני אומת ואושר כנקי, הנוזקה תקבל הוראה להפעיל את הקוד, ואז הקבצים יוצפנו. אם לא יתקבל אימות, התהליך יחזור על עצמו עוד ועוד, עד שהוא יתקבל. אז, הנוזקה תנצל את פונקציונליות ה-ההדרה (הידור, קומפילציה) המובנית של ה"מתורגמן", כדי להמיר את שורות הקוד המזיקות – לכאלה שיוכלו לפגוע במחשב הקורבן.

החוקרים של מעבדות סייברארק סיכמו בכותבם כי "הרעיון של יצירת נוזקות רבות צורה באמצעות ChatGPT עשוי להיראות מרתיע, אבל במציאות, יישום של הרעיון הוא פשוט יחסית. על ידי ניצול היכולת של ChatGPT לייצר טכניקות של פעולות עקביות, החוזרות על עצמן, לצד 'מטעני' קוד זדוני הנחבאים בקבצים – האפשרויות לפיתוח נוזקות הן עצומות".

"השיטה שמצאנו", המשיכו החוקרים והבהירו, "מדגימה את האפשרות לפתח נוזקות עם קוד זדוני חדש, או שונה, מה שהופך אותן אותו לפולימורפיות בטבען. סוג כזה של נוזקות מקשה מאוד על היכולות זיהוי וניטור של מוצרי אבטחה, בין השאר כי הן לא משאירות אחריהן עקבות, ומשדרות לקורבן 'עסקים כרגיל'. מתקפת סייבר באמצעות שיטה זו איננה רק תרחיש היפותטי – אלא מקור דאגה אמיתי מאוד".

תגובות

(0)