מנהרת הזמן: מתקפה בת 20 שנים עדיין פעילה

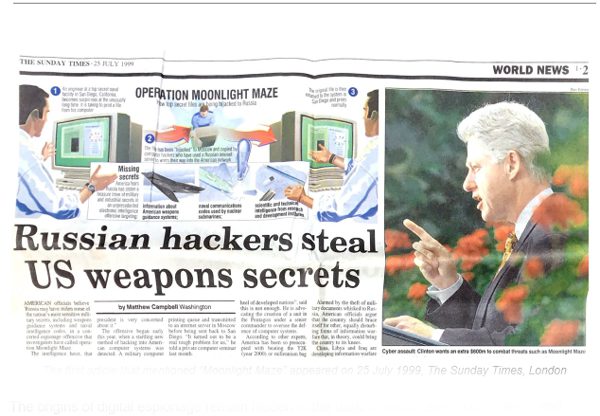

התקפות ריגול הסייבר של Moonlight Maze היכו גלים בארצות הברית בסוף שנות ה-90' ● שני עשורים מאוחר יותר, חוקרי קספרסקי חשפו את כלי ההתקפה המקוריים ומצאו שהם עדיין פעילים - ואף מסוכנים

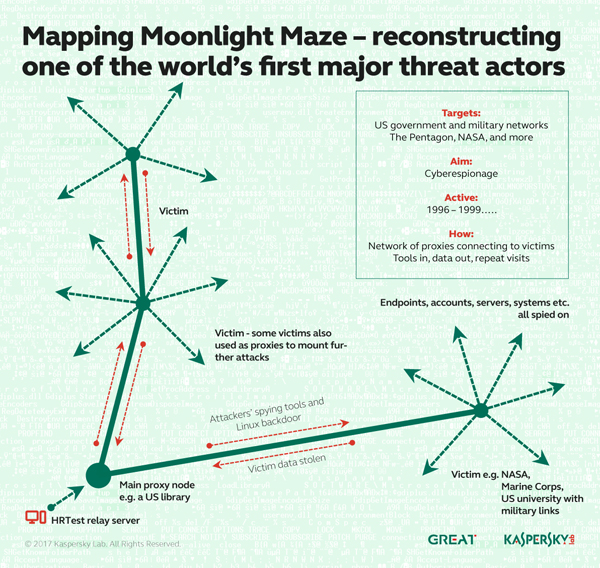

חוקרי מעבדת קספרסקי (Kaspersky Lab) וקינגס קולג' (King's College) בלונדון, מצאו קשר בין גורמי איום מודרניים – לבין התקפות של Moonlight Maze על הפנטגון, נאס"א (NASA) ואחרים – שאירעו בסוף שנות ה-90'.

במהלך החיפוש החוקרים חשפו דוגמיות, לוגים וממצאים, ששופכים אור על ה-APT (מתקפה עקבית ומתקדמת) העתיקה. הממצאים העלו כי דלת אחורית ששימשה ב-Moonlight Maze בשנת 1998, כדי לתעל מידע אל מחוץ לרשתות של קורבנות, קשורה לדלת אחורית שנמצאה ב-Turla ב-2011 וייתכן שאף ב-2017.

הקשר בין Turla ו-Moonlight הוכח, והוא מעמיד את הגורם שמאחוריהם כשחקן הוותיק ביותר בשוק, לצד קבוצת Equation, ששרתי הפיקוד והשליטה של האחרונה מתוארכים לשנת 1996.

דו"חות עדכניים על Moonlight Maze מראים כיצד, החל משנת 1996, רשתות ממשלתיות ורשתות של צבא ארצות הברית, וכן של אוניברסיטאות, מכוני מחקר ואפילו מחלקת האנרגיה האמריקאית – זיהו פריצות במערכות שלהם.

צילום: יח"צ

ב-1998 ה-FBI ומחלקת ההגנה האמריקנית פתחו בחקירה מקיפה. הסיפור הפך לציבורי ב-1999, אבל עדויות רבות נותרו חסויות, מה שהותיר את הפרטים אודות Moonlight Maze אפופים במסתורין.

במהלך השנים, החוקרים המקוריים של הפרשה בשלוש מדינות שונות, ציינו כי Moonlight Maze התפתחה והפכה ל-Turla – גורם איום דובר רוסית, המוכר גם כ-Snake ,Uroburos ,Venomous ,Bear ו-Krypton. הסברה הנפוצה היא ש-Turla פעילה מאז 2007.

לחלץ נתונים דרך ערוצים סמויים

ב-2016, תומס ריד מקינגס קולג' בלונדון, ערך מחקר עבור הספר שלו "עליית המכונות" (Rise of the Machines). ריד איתר מנהל מערכת (SysAdmin) לשעבר, ששרת בארגון שלו נחטף – כדי לשמש כפרוקסי עבור תוקפי Moonlight Maze.

השרת, HRTest, שימש לצורך הוצאת התקפות על ארצות הברית. איש ה-IT, שנמצא כעת בגמלאות, שמר על השרת המקורי ועל עותקים של כל דבר הקשור להתקפות, ומסר אותם לקינגס קולג' ולמעבדת קספרסקי לצורך ניתוח נוסף.

חוקרי מעבדת קספרסקי, חואן אנדרס גוארו-סעד וקוסטין ריאו, יחד עם ריד ודני מור מקינגס קולג', בילו תשעה חודשים בניתוח טכני עמוק של דוגמיות אלה. הם שחזרו את הפעילות, הכלים והטכניקות של התוקפים, וערכו חקירה מקבילה, כדי לראות אם הם יכולים להוכיח את הטענה לגבי הקשר עם Turla.

Moonlight Maze הייתה התקפה מבוססת Unix בקוד פתוח כנגד מערכות Solaris, והממצאים מראים כי היא עשתה שימוש בדלת אחורית המבוססת על LOKI2 (תוכנה שפורסמה ב-1996 ומאפשרת למשתמשים לחלץ נתונים דרך ערוצים סמויים).

הדבר הוביל את החוקרים לבצע בחינה נוספת של חלק מהדוגמיות הנדירות ששימשו את Turla, שנחשפה על ידי קספרסקי ב-2014. נמצא כי תחת השם Penquin Turla, גם דוגמיות אלה התבססו על LOKI2. יותר מכך, הניתוח החוזר מראה כי כולן עשו שימוש בקוד שנוצר בין 1999 ל-2004.

התקפות על ישויות מאובטחות מאוד

באופן יוצא דופן, קוד זה עדיין משמש בהתקפות. הוא זוהה פעיל בשטח ב-2011 במסגרת התקפה על Ruag, קבלן של מערכת הביטחון בשוויץ, ויוחס לקבוצת Turla.

לאחר מכן, במרץ 2017, חוקרי מעבדת קספרסקי חשפו דוגמיות חדשה של Penquin Turla, שהגיעה ממערכת בגרמניה. אפשרי כי Turla משתמשת בקוד ישן לצורך התקפות על ישויות מאובטחות מאוד, שקשה לחדור אליהן באמצעות כלים סטנדרטיים יותר של חלונות.

"בשנות ה-90' המאוחרות", אמר חואן אנדרס גוארו-סעד, חוקר אבטחה בכיר בצוות מחקר וניתוח בינלאומי, קספרסקי, "אף אחד לא צפה את ההיקף והעוצמה של מתקפות ריגול סייבר מתואמות".

"אנו צריכים לשאול את עצמנו מדוע התוקפים עדיין מסוגלים למנף בהצלחה קוד עתיק שכזה בהתקפות מודרניות. האנליזה של דוגמיות Moonlight Maze אינה רק מחקר ארכיאולוגי מרתק, היא גם תזכורת כי יריבים עם מימון כבד אינם הולכים לשום מקום, ועלינו מוטלת המשימה להגן על מערכות עם אותה רמה של כישורים".

תגובות

(0)