סידרת תקיפות סייבר נגד גורמים בכירים במזרח התיכון

על פי סייבריזן, סידרת תקיפות סייבר נערכה נגד בכירים ברשות הפלסטינית, באיחוד האמירויות, במצרים ובסעודיה ● קבוצת ההאקרים תוקפת בעיקר ממניעים פוליטיים, כדי לדלות מידע על היחסים עם ישראל

מאז חתימת ההסכם בין ישראל לאיחוד האמירויות בוצעה סידרת תקיפות סייבר נגד גורמים בכירים ברשות הפלסטינית, באיחוד האמירויות, במצרים ובסעודיה, כך על פי סייבריזן.

על פי חברת הסייבר ההגנתי, מדובר בקבוצת האקרים התוקפת בעיקר ממניעים פוליטיים, כדי לדלות מידע על היחסים עם ישראל.

נוקטורנוס, קבוצת המחקר של סייבריזן, מצאה כי תקיפות אלו בוצעו על ידי קבוצת התוקפים המכונה MoleRATs, או Gaza Cybergang. מדובר בקבוצה דוברת ערבית, התוקפת בעיקר ממניעים פוליטיים ופועלת כנגד יעדים שונים במזרח התיכון למטרות ריגול.

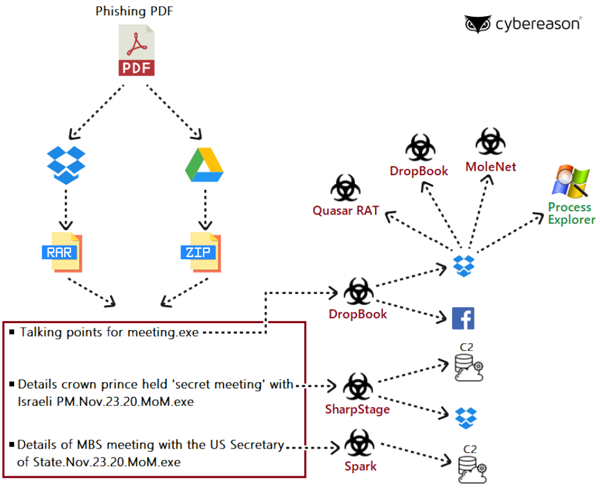

בשבועות האחרונים, מאז הסדרת היחסים עם איחוד האמירויות ועם סעודיה, הבחינו חוקרי סייבריזן בפעילות מוגברת בתשתיות התקיפה של הקבוצה. הם גילו כי התוקפים הפיצו נוזקות והשתמשו בתכנים אקטואליים גיאו-פוליטיים כדי להפיצם באמצעות פישינג – דוגמת הפגישה המסוקרת בין מוחמד בן סלמאן, יורש העצר הסעודי, מייק פומפאו, שר החוץ האמריקני, וראש ממשלת ישראל, בנימין נתניהו. הקבוצה הצליחה לפתות גורמים בכירים ואנשי ממשל להוריד קבצים שנשלחו אליהם. בעת פתיחתם הותקנו נוזקות מאחורי הקלעים, שגונבות מידע ממחשבי הקורבנות. הנוזקות הן SharpStage, DropBook ו-MoleNet.

פעילות התקיפה נעשתה בדרך מתוחכמת ויצירתית: התוקפים פתחו פרופילים פיקטיביים בפייסבוק, שדרכם העלו פוסטים שנראים לגיטימיים, אך בפועל היו פקודת תקיפה לגניבת מידע. את המידע שנגנב העלו התוקפים ל-Google Drive ול-Dropbox. כך הם שמרו על המידע בצורה קלה ומאובטחת. בשל השימוש המתוחכם בנוזקות, ההאקרים הצליחו להשאיר מתחת לרדאר את פעולותיהם למשך זמן.

תרשים: סייבריזן

"שימוש באירועים אקטואליים לטובת ביצוע מתקפות פישינג ברשת אינו שיטה חדשה, אך השימוש המוגבר בפלטפורמות לגיטימיות וברשתות חברתיות על מנת להוציא לפועל פקודות תקיפה מצביע על דרך פעולה מתקדמת", אמר ליאור דיב, מייסד ומנכ"ל סייבריזן. "התוקפים לוקחים בחשבון, כי מערכות ההגנה המסורתיות אינן מסוגלות לאתר שיטות אלו, דבר הנותן להם כמעט חופשיות מוחלטת ברשת הארגון. ארגונים נדרשים להחליף את המערכות המסורתיות בפלטפורמת הגנה מתקדמת על מנת לאבטח את העבודה מרחוק, לעצור תקיפות מתוחכמות ולעמוד בקצב של העולם החדש".

מוקדם יותר השנה חשפה סייבריזן שתי נוזקות של אותה קבוצת תקיפה, Spark ו-Pierogi, אשר שימשו לתקיפות ממוקדות כנגד בכירים פלסטינים. אופן הפעולה של התקיפות היה פיתוי באמצעות מידע אקטואלי, על מנת להשתלט על המחשבים ולדלות מידע מודיעיני רגיש. פעילות זו הביאה לכך, שצוות המחקר של סייבריזן המשיך ועקב אחרי קבוצת התקיפה.

תגובות

(0)