הסייבר המתואם של איראן: האקרים בחסות המדינה + האקטיביסטים

איראן משלבת בפעילות הסייבר שלה קבוצות APT יחד עם עוד ועוד האקרים שמונעים מאידיאולוגיה ● חוקרת מארה"ב מצביעה על המאפיינים ודרכי הפעולה בסייבר של האויב הגדול ביותר שלה במזה"ת, והאויב המרכזי של ישראל

אחת האפשרויות שעומדות בפני נשיא ארצות הברית, דונלד טראמפ, לתקיפה באיראן, אם יחליט בכלל לתקוף, היא התקיפה בסייבר. היכולות הקיברנטיות של ארצות הברית רבות, והיא יכולה להסב לאיראן נזק מאוד משמעותי.

אלא שהמצב המתוח הוא גם הזדמנות להאיר זרקור על מערך הסייבר האיראני. ד"ר צ'ק פרייליך, לשעבר סגן ראש המטה לביטחון לאומי וכיום חוקר ב-INSS – המכון למחקרי ביטחון לאומי, ומרצה בתחום, התייחס לכך בראיון שפרסמנו היום (ה') כאן, באנשים ומחשבים. מן הסתם, גם האמריקנים משקיעים מזה שנים מאמצים על מנת להבין את יכולות הסייבר של האויבת הגדולה שלהם במזרח התיכון, שמשלב קבוצות אקטיביסטיות במיוחד עם קבוצות האקטיביסטיות (של האקרים אקטיביסטים). הקבוצות מהסוג האחרון מעניינות במיוחד, משום שהסיבה העיקרית לפעילות שלהן היא בדרך כלל אידיאולוגית, ולא כסף או רצון לעורר השפעה על הנעשה בעולם.

אחת מבין החוקרים האמריקניים שעוקבים אחרי היכולות הקיברנטיות של הרפובליקה האסלאמית היא ג'יוון לים, חוקרת ב-CSIS – המרכז ללימודים אסטרטגיים ובין לאומיים בוושינגטון. היא כתבה אמש כי "בפיתוח מערך הסייבר שלה, איראן עשתה מאמצים מכוונים לבנות קבוצה של האקטיביסטים שפועלים בשמה, בלא ייחוס. איום הסייבר האיראני המתואם מורכב משחקני איום מתמשך מתקדם (APT), שפועלים בחסות המדינה, ונמצאים תחת משמרות המהפכה ומשרד המודיעין, בשילוב עם סביבה מתרחבת של קבוצות האקטיביסטים אופורטוניסטיות".

על פי לים, "כשהאקרים פרצו למערכות מים בארצות הברית ב-2023 הם השאירו הודעה: 'נפרצתם, למטה לישראל". היא ציינה כי "כל ציוד ש-'יוצר בישראל' הוא מטרה לגיטימית מבחינת קבוצת ה-האקטיביסטים האיראנית CyberAv3ngers. חבריה הציגו את עצמם כ-האקטיביסטים בעלי מניעים אידיאולוגיים, שמוחים נגד פעולות ישראל בעזה. אבל בתוך חודש התברר שהם פקידים מפיקוד הסייבר-אלקטרוניקה של משמרות המהפכה של איראן. ה-האקטיביסטים האלה היו שחקני מדינה, כל הזמן. זהו דפוס חוזר בנוף איומי הסייבר האיראני".

"הם מבצעים מגוון של מתקפות סייבר מתוחכמות – ממתקפות מניעת שירות מבוזרות (DDoS) לא מתוחכמות אך מתואמות והשחתות אתרים, ועד לקמפיינים הרסניים מתקדמים, המכוונים למערכות בקרה תעשייתיות (ICS) וטכנולוגיה תפעולית", הוסיפה.

"ההבדל בין 'האקטיביסט' ל-'האקר הממומן על ידי מדינה' – מטושטש"

לפי לים, "ככל שאיראן מרחיבה את פעילות הסייבר שלה, הטקטיקות, הטכניקות והנהלים (TTPs) שבהם משתמשים ה-האקטיביסטים האיראניים משקפים יותר ויותר את אלה של תוקפי APT בחסות מדינה. ההבדל בין 'האקטיביסט' ל-'האקר הממומן על ידי מדינה' מטושטש, לעתים קרובות".

"משמרות המהפכה ומשרד הביטחון של איראן מפעילים חלק ניכר מיכולות הסייבר ההתקפי שלה", ציינה החוקרת. "המשמרות נמצאות בשליטה ישירה של המנהיג העליון, ומשרד הביטחון – תחת הנשיא. שני הארגונים מחזיקים ב-APTs ממומנים על ידי המדינה, כולל שחקני איום – מתועדים היטב – כמו APT33 ו-APT35 במשמרות המהפכה, ו-APT34 (OilRig) ו-MuddyWater (מים עכורים) במשרד הביטחון. הם חולקים TTPs ותיאום מבצעי לביצוע ריגול אסטרטגי, חבלה והשפעה נגד ממשלות זרות, מתנגדי משטר ותשתיות קריטיות".

היתרון שבשימוש ב-האקטיביסטים

לדברי לים, יש כמה יתרונות ל-האקטיביסטים, שהאיראנים מנצלים אותם: "האקטיביסטים פועלים עצמאית. רובם בעלי אידיאולוגיה חזקה ותחכום נמוך עד בינוני, ומיעוטם מפגין רמות גבוהות יותר של תחכום". לדבריה, בעיני האיראנים זה דווקא יתרון, כי "קשה לחשוף את מידת עצמאותן של הקבוצות האלה מהממשלה, ולהפך – את מידת השייכות שלהן לממשלה".

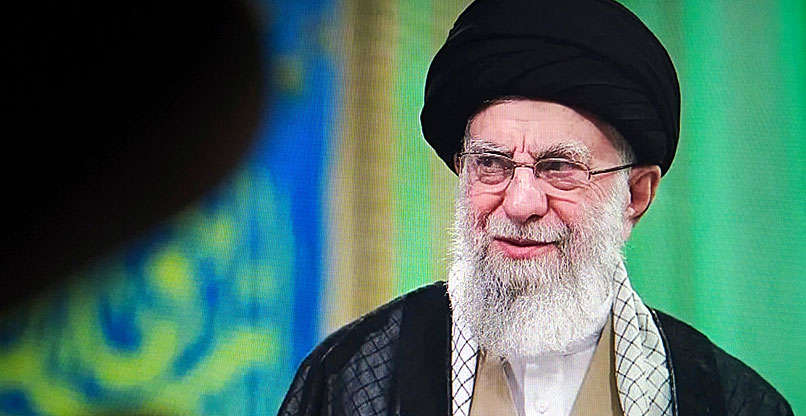

אסטרטגיית סייבר מתוחכמת. איראן. צילום: Aleksander Malivuk, ShutterStock

"השימוש בקבוצות האקטיביזם כפרוקסי (שלוח – י"ה) של מדינה הוא לא דבר חדש. מאז 2010, איראן נשענת על קבוצות האקטיביזם המזוהות עם הממשלה, כדי להישאר מתחת לסף הלחימה הקונבנציונלית ולהחזיק באפשרות הכחשה סבירה", ציינה.

מלחמת 12 הימים

"הסכסוך בן 12 ימים בין ישראל לאיראן ביוני 2025 הדגים כיצד ה-האקטיביסטים פועלים בתיאום עם המדינה כשיש עימותים פיזיים", הוסיפה לים. ניתוח שביצעו חוקרים אמריקניים של מעל רבע מיליון הודעות טלגרם מיותר מ-178 קבוצות האקטיביזם ופרוקסיז חשף כי הם התגייסו מהר למערכה עם תחילת התקיפות האוויריות באיראן. "הפעולות שלהם תואמו עם ההתפתחויות הצבאיות והפעילות האיראנית בשטח. הדפוסים בזמני התקפות, בחירת המטרות, החלפת הפגיעויות וסקריפטי ההתקפה בין קבוצות – כל אלה מרמזים על תזמור, ולא על פעילות האקטיביסטית אורגנית. האופי המתמשך והמתואם של הקמפיינים הללו מצביע על מבצע השפעה מתואם עם גיבוי מוסדי, ולא של מתנדבים אופורטוניסטיים", כתבה לים.

"הערך האסטרטגי של אקו-סיסטם שכזה בסייבר טמון בגמישות שלו", ציינה. "ניתן להשיג את המטרות של המדינה שההאקרים פועלים לטובתה באמצעות קבוצות שונות – מ-APTs מתוחכמים ועד לקולקטיבים של האקרים אקטיביסטים בחסות המדינה. זה נעשה בהתאם ליכולת הנדרשת, סיכון ייחוס מקובל ורמת ההסלמה הרצויה. כשאיראן רוצה מרחב הכחשה והשפעה רחבה, היא משתמשת ב-האקטיביסטים. כשהיא זקוקה לגישה מתוחכמת ומיקוד צר, היא מפעילה את קבוצות ה-APT. הקווים המטושטשים מאפשרים לאותם משאבים ומידע לעבור בין קבוצות".

"לאיראן אין בעיה להשתמש בשליחים האקטיביסטיים לביצוע מתקפות סייבר ומבצעי השפעה – לתמיכה ביעדי הביטחון הלאומי של טהרן. שימוש בפרוקסיז להכחשה סבירה הוא הדרך שבה הרפובליקה האסלאמית יכולה להרחיב את הפעולות הללו ולהישאר עמידה בפני הפרעות. מעבר להשפעה טכנית ישירה, פעולות ה-האקטיביזם משמשות כפונקציה קריטית לעיצוב תפיסה, ואיראן מבינה זאת: האקטיביסטים לעתים מגזימים, כדי ליצור בלבול ולפצות על ליקויים ביכולת. ככל שהם מצליחים ומשיאים לאיראן ערך, ומחסום הכניסה לתקיפות סייבר יורד – ייתכן שהמבצעים יחריפו. ככל שהסכסוך באזור יגבר, עם יכולות טכנולוגיות שמאיצות את הפעילות, היקף קבוצות ההאקטיביזם רק יגדל. אי אפשר להתעלם מההיסטוריה של איראן בשימוש בקבוצות האקטיביסטיות כפרוקסיז של מדינה", סיכמה לים.

תגובות

(0)