נחשפו שיטות הפצת הנוזקה TicTacToe Dropper

לפי חוקרי פורטינט, "נוזקות אלו שימשו כדי לספק מגוון מטענים זדוניים לקורבנות, באמצעות אסטרטגיית הפצת נוזקות חדשה ומתוחכמת"

בנוף המתפתח של איומי סייבר, צץ בשנה החולפת שחקן איום חדש ומתוחכם, המושך את תשומת לבם של מקצועני הגנת סייבר ברחבי העולם. שחקן האיום הפיץ סדרה של נוזקות מסוג Droppers – סוסים טרויאנים שתוכננו כדי להתקין נוזקות. אלו זכו לכינוי "TicTacToe dropper" ושימשו כדי לספק מגוון מטענים זדוניים לקורבנות. אסטרטגיית הפצת נוזקות זו הציבה רף חדש במורכבות ובחדשנות של שחקני האיום בסייבר. שחקני האיום שילבו טכניקות ערפול ומיילים של דיוגים.

מחקר חדש שערכו חוקרי FortiGuard, גוף המחקר של פורטינט, שופך אור על אסטרטגיית ההפצה המתוחכמת של הנוזקה, שנצפתה במהלך 2023.

בפוסט שעלה בבלוג החברה, שפרסמו החוקרים בסוף השבוע, הם כתבו כי בנוזקות הללו, שתוכננו כדי לטשטש את השלב הסופי של העברת המטענים לקורבנות, ההאקרים עשו שימוש בשכבות מרובות של מטענים מעורפלים. הפוסט עשיר בגרפיקה המתארת את אופן הפעולה של ה-TicTacToe Dropper.

החוקרים גילו מטענים רבים שהוטמעו במערכות הקורבנות בשלב הסופי. הם סופקו על ידי נוזקות ה-dropper, וכללו את: Leonem, AgentTesla, SnakeLogger, RemLoader, Sabsik, LokiBot, Taskun, Androm, Upatre ו-Remcos.

חברי הקבוצה, דוברי פולנית, כינו עצמם Kolko_i_krzyzyk, כשם משחק הילדים "איקס-עיגול", או כמחווה לשעשועון נושא פרסים בשם זה, ששודר בטלוויזיה הפולנית בשנות ה-60' וה-70'.

נוזקות ה-Dropper הופצו לרוב באמצעות פישינג בדואר האלקטרוני, אשר הכיל קבצים מצורפים בעלי סיומת .iso. מדובר בטכניקה שמטרתה להתחמק מאיתור על ידי תוכנות אנטי-וירוס. ברגע שהושקה, נוזקת ה-Dropper חילצה וטענה שכבות מרובות של קבצי DLL לתוך הזיכרון, מה שהפך את הניתוח והאיתור למאתגרים וקשים יותר למימוש. למרות שינויים באספקת המטען, התנהגויות דומות אפשרו לקבץ יחד את הנוזקות הללו.

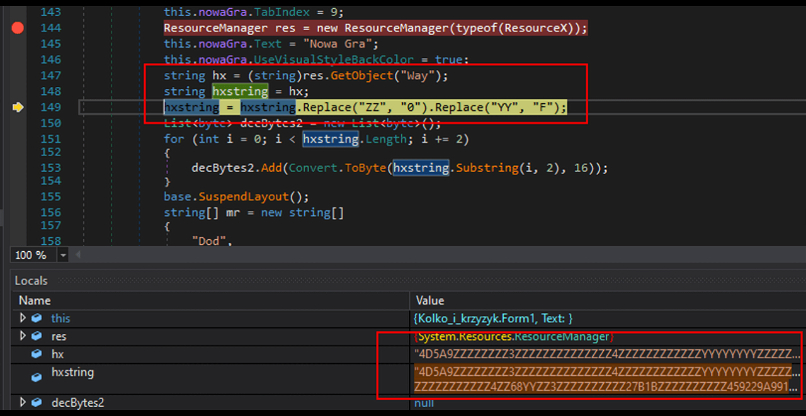

דוגמה של TicTacToe. צילום: פורטינט

טכניקות ערפול מורכבות ויעילות

הניתוח של חוקרי פורטינט חשף טכניקות ערפול מורכבות, אשר הופעלו בתהליך החילוץ וההטענה של מטעני ה-Dropper. טכניקות כמו הטענת הרכבה בזמן ריצה (runtime assembly loading) וערפול DeepSea שימשו כדי להסוות את הכוונה הזדונית של המטענים.

ניתוח מעמיק יותר חשף דפוס עקבי של שכבות מטענים בעלי שלבים מרובים, כולם עם קבצי הפעלה או ספריות בעלי סיומת .NET. בנוסף, נוזקת ה-Dropper הראתה סימנים של פיתוח מתמשך, עם מחרוזות ייחודיות אשר שימשו בקמפיינים מאוחרים יותר – כדי להימנע מאיתור.

לפי המחקר, נוזקת ה-TicTacToe Dropper משמשת ככלי רב-תכליתי, אשר ככל הנראה נמכרת כ-שירות לשחקני איום אחרים – ולא משמשת בבלעדיות רק את חברי הקבוצה.

החוקרים סיכמו בכותבם כי "על ידי הבנת הפעילות של נוזקת ה-Dropper והטמעת פתרונות שיכולים למנוע את הוצאתה לפועל, ארגונים יהיו מסוגלים למנוע את ההוצאה לפועל של מגוון מטענים בשלב האחרון – לפני שניתן יהיה לטעון אותם".

תגובות

(0)