מדאיג: מחצית מהארגונים הותקפו בכופרה – ויותר מפעם אחת

מחקר חדש של פורטינט מצא כי קיים פער משמעותי בין רמת המוכנות של ארגונים, לבין היכולת שלהם לעצור מתקפת כופרה בפועל ● לפי החוקרים, תקציבי האבטחה בארגונים יעלו - למרות אי הוודאות הכלכלית הגלובלית

קיים פער משמעותי בין רמת המוכנות של ארגונים – לבין היכולת שלהם לעצור מתקפת כופרה בפועל. אף שרוב הארגונים, 78% מהם, העידו על מוכנות טובה, או גבוהה מאוד למניעת מתקפה – הרי שמחציתם נפלו קורבן למתקפת כופרה בשנה האחרונה, ו-46% הותקפו פעמיים או יותר; כך לפי תוצאות מחקר חדש של פורטינט.

המחקר מבוסס על סקר שנערך בקרב 569 מובילי אבטחת מידע והגנת סייבר מ-31 מדינות, ביניהן ארה"ב, בריטניה, צרפת, הודו ויפן, ממגוון מגזרי תעשיה.

ארגונים שנפלו קורבן למתקפת כופר בשנה האחרונה וארגונים שהותקפו פעמיים או יותר.עוד עלה מהמחקר כי ארבעה מתוך חמישה האתגרים המרכזיים למניעת מתקפת כופרה היו קשורים לאנשים או לתהליכים בארגון. האתגר השני בחשיבותו היה חוסר בהירות לגבי אופן ההתגוננות בשל היעדר במודעות והדרכת המשתמשים וכן בנהלים להתמודדות עם מתקפות.

יותר מ-70% – שילמו לפחות חלק מדרישת הכופר

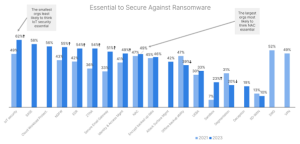

הטכנולוגיות שנתפשו כחיוניות להתגוננות מפני מתקפות כופר בקרב ארגונים לפי המחקר של פורטינט. צילום: מחקר פורטינט

72% מהארגונים דיווחו כי הם מאתרים תקריות אבטחה בפרק זמן של שעות – ולעיתים אף דקות. ועדיין, היקף הארגונים המשלמים את דמי הכופר נותר גבוה: יותר מ-70% מהם שילמו לפחות חלק מדרישת הכופר. בהשוואה בין מגזרים, ארגונים במגזר הייצור קיבלו דרישות כופר גבוהות יותר והיו בסבירות גבוהה יותר לשלם אותו. כך, 25% מארגוני הייצור שהותקפו קיבלו דרישת תשלום כופר בסכום של מיליון דולרים, או יותר. למרות של-88% מהארגונים היה ביטוח סייבר, כמעט 40% מהם לא קיבלו את הכיסוי המצופה. במקרים מסוימים, היו ארגונים שלא קיבלו כיסוי כלל – עקב חריגה מהביטוח.

חרף סביבה כלכלית גלובלית מאתגרת, 91% מהארגונים צפויים להגביר את תקציבי האבטחה.

הטכנולוגיות שנתפשו כחיוניות ביותר להתגוננות מפני מתקפות כופרה בקרב ארגונים הן: אבטחת IoT (עם 62%); גישה מאובטחת ל-SASE – שירותי קצה (58%); הגנת סביבות עבודה בענן (56%); התקני NGFW – אבטחת רשת (55%); EDR – איתור ותגובה לנקודות קצה (54%); ZTNA – בקרת גישה מבוססת אמון (54%); והתחברות מאובטחת לדוא"ל (51%).

בהשוואה ל-2021, שיעור הארגונים שציינו את החשיבות של בקרת גישה מבוססת אמון, ZTNA, והתחברות מאובטחת לדוא"ל – עלה כמעט ב-20%.

החוקרים ציינו כי בהינתן שמתקפות פישינג בדוא"ל נותרו השיטה הנפוצה ביותר למתקפת כופרה, הרי שיותר ויותר ארגונים מבינים את החשיבות של ההתחברות המאובטחת לדוא"ל". עם זאת, הגנות חיוניות אחרות, כמו ארגז חול (23%) וחלוקת רשת (20%) – נותרו במקומות האחרונים הרשימה.

ג'ון מדיסון, סגן נשיא למוצרים ומנהל שיווק ראשי ב-פורטינט. צילום: יח"צ

האם ה-AI תציל את המצב?

בעתיד, העדיפויות המרכזיות יהיו השקעה בטכנולוגיה מתקדמת המבוססת על בינה מלאכותית ולמידת מכונה (50%). זאת, כדי לאפשר איתור איומים מהיר יותר וכלי ניטור מרכזיים, שיביאו להאצה של זמן התגובה לתקריות אבטחה.

"השקעות אלו", ציינו החוקרים, "יסייעו לארגונים להיאבק בנוף האיומים המתפתח במהירות, כאשר התוקפים הופכים לתוקפניים יותר ומטמיעים אלמנטים חדשים במתקפות שלהם".

עוד עלה כי ארגונים המשתמשים במוצרים נקודתיים היו בסיכון הגבוה ביותר למתקפת כופרה בשנה האחרונה, למול ארגונים שאיחדו רכיבי הגנה למספר קטן יותר של פלטפורמות.

ג'ון מדיסון, סגן נשיא למוצרים ומנהל שיווק ראשי בפורטינט, אמר כי "אמנם שלושה מארבעה ארגונים איתרו מתקפות כופר מוקדם, אולם מחציתם עדיין נפגעו מהן. הממצאים מדגימים את הדחיפות לעבור מאיתור פשוט לתגובה בזמן אמת למתקפות. אך זהו רק חלק מהפתרון – יש צורך בגישה מוכללת לאבטחת סייבר, שלא מסתפקת רק בהשקעה בטכנולוגיות הכרחיות – אלא אף נותנת עדיפות להדרכת העובדים".

תגובות

(0)