מתקפת חברות הסייבר

האם שמעתם על חברת סייבר סייבר סייבר אבטחת מידע בע"מ? איך לא…!

לאחרונה צצות חברות "סייבר" כמו פטריות אחרי הגשם ובחירת המוצר/השירות המתאימים הופכת מורכבת עד בלתי אפשרית. גם האיומים והרגולציה לא נחים לרגע וניהול סיכוני אבטחת מידע הופך למשימה מרכזית של כל מנמ"ר, מנהל אבטחת מידע או תשתיות.

במאמר זה, אשתף מניסיוננו כיועצי אבטחת מידע בעלי ניסיון מצטבר של עשרות שנים עם מעל 200 לקוחות, בתהליך מוכח לבחירת שירותי ומוצרי סייבר, באופן הנדרש לנהל את סיכוני אבטחת המידע, ובכלל – מה חובה לעשות, מה מומלץ לעשות ומה כדאי לשקול לעשות.

סייבר .vs אבטחת מידע

איומי הסייבר, כפי שהתפתחו בעשור האחרון, הם איומי מיחשוב בקנה מידה רחב שמקורם, בדרך כלל, מחוץ לארגון (שותפים, ספקים ואינטרנט). הם מתוכננים מראש, ממוקדי מטרה ועל פי רוב מתבצעים בעוצמה או תחכום רב לצורך השגת חזקה על נכסי המידע של הארגון ו/או על מנת לפגוע בארגון ובהמשך קיומו.

יש הטוענים, ובצדק, כי ארגון המקיים שגרת אבטחת מידע פרו-אקטיבית מקטין משמעותית ומונע את מרבית איומי הסייבר וכי אבני היסוד הן זהות. עם זאת, ההשלכות הקיומיות של איומי הסייבר מחייבות התייחסות פרטנית על בסיס מתודולוגיה סדורה ומוכחת.

יש הטוענים, ובצדק, כי ארגון המקיים שגרת אבטחת מידע פרו-אקטיבית מקטין משמעותית ומונע את מרבית איומי הסייבר וכי אבני היסוד הן זהות. עם זאת, ההשלכות הקיומיות של איומי הסייבר מחייבות התייחסות פרטנית על בסיס מתודולוגיה סדורה ומוכחת.

מודל התמודדות עם איומי סייבר

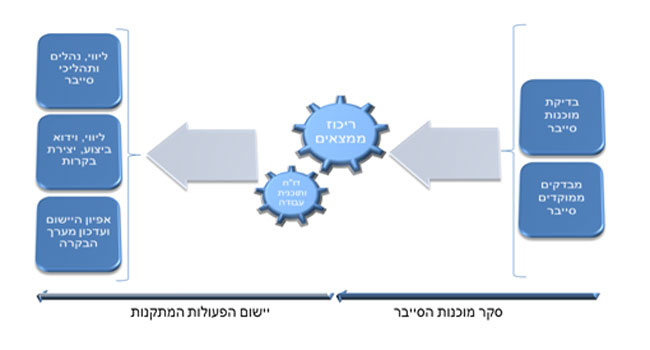

אחד מלקוחותינו הגדולים, חברה המחוייבת לרגולציה מוגברת, הגיעה למסקנה כי הזמן והמשאבים שתידרש להשקיע בסייבר יקרים מדיי ולכן החליטה להשתמש במומחי אבטחת המידע שלנו על פי המתודולוגיה הבאה:

● הגדרת מיתאר איומי הסייבר ותרחישי האיום הספציפיים לארגון.

● ביצוע סקר איומי סייבר והכנת תוכנית עבודה מתועדפת.

● ליווי וניהול יישום תוכנית העבודה (כולל פגישות עם ספקים).

שלב 1 – הגדרת מיתאר איומי הסייבר ותרחישי האיום הספציפיים לארגון

מיפוי פוטנציאל האיומים ו-וקטורי התקיפה באוריינטצית סייבר על נכסי המידע הוא הבסיס לשלב זה. כל מקור מידע הקיים בארגון נבחן בהקשר למתקפת סייבר לצורך קביעת סבירותו. למשל, סבירות האיום על בסיס נתונים המכיל מספרי כרטיסי אשראי ומשרת אפליקציה אינטרנטית תהיה גבוהה. פעילות זו תניב מפת וקטורים לתקיפת סייבר על נכסי המידע הקריטיים ורמת הסבירות לתקיפתם.

שלב 2 – סקר איומי סייבר והכנת תוכנית עבודה מתועדפת

סקר איומי סייבר משלב בחינת נהלים ותהליכים חוצי ארגון עם מבדקי סייבר לבדיקת היתכנות מימוש מיתאר האיומים. שילוב מבדקי חדירה תשתיתיים (שרתים, משתמשי קצה ועוד), אפליקטיביים ואנושיים (הונאות פישינג) בוחן את קלות מימוש המתקפה ואת מנגנוני הזיהוי והבקרה הקיימים תוך סימולציה של תהליכי מענה לאירועים. בשלב זה מתועדים וקטורי תקיפת הסייבר כנגד נכסי המידע, יעילות כלי אבטחת המידע וכלי הניטור והבקרה המיושמים בארגון וכן התהליכים והתרגולות הנלווים לזיהוי אירוע סייבר.

לאחר תיקוף הממצאים, מגובשת תוכנית עבודה להעלאת מוכנות הארגון למתקפות סייבר הכוללת: ניהול אבטחת מידע (נכסי מידע, מדיניות, נהלים, תהליכים, בקרות וכיו"ב), טכנולוגיה (הקשחות, בקרות גישה ליישומים ומערכות וכו'), העלאת מודעות, התאוששות עסקית, הצטיידות בטכנולוגיות הגנה ועוד.

שלב 3 – ליווי וניהול יישום תוכנית העבודה (כולל פגישות עם ספקים)

שלב הביצוע, התחזוקה והבקרה כולל ניהול תהליכי תיקון ושיפור, דרך פגישות עם ספקים ובחירת מוצרים ועד אפיון מתווה יישום הפתרונות – הכול בליווי וניהול מלא של מומחי הסייבר שלנו, ביחד עם גורמי הלקוח הרלוונטים (מערכות מידע, משאבי אנוש, ארגון ושיטות וכו'), או כייעוץ נלווה.

לסיכום, מבול חברות הסייבר הוא סערה חולפת, אך אבטחת המידע הארגוני ויישום נהלי עבודה שיבטיחו סודיות, אמינות/נכונות וזמינות מידע קריטי מחייבים מתודולוגיה סדורה ומתועדפת אשר תותאם לצרכי הארגון, בתעשייה לה הוא משתייך, ולמידת האיומים וסבירות התממשותם.