חמאס מרגל אחר ממשלות ודיפלומטים במזרח התיכון

כך לפי חוקרי פאלו אלטו מישראל ● קבוצת Ashen Lepus, המזוהה עם חמאס, עקבה אחר ישויות שונות במזרח התיכון - ביניהן מעומאן, מרוקו, מצרים, ירדן ומהרשות הפלסטינית

נחשף קמפיין ריגול מתקדם: קבוצת Ashen Lepus, המזוהה עם חמאס, מפעילה כלי תקיפה חדשים נגד מדינות ערב וחיזקה את יכולותיה במהלך השנה האחרונה; כך לפי חוקרי פאלו אלטו.

צוותי המחקר של UNIT 42 מסניף ענקית הגנת הסייבר בישראל פרסמו היום (ה') מחקר חדש, החושף קמפיין ריגול מתמשך של קבוצת ה-APT, המוכרת גם בשם WIRTE, ואשר מקושרת לחמאס.

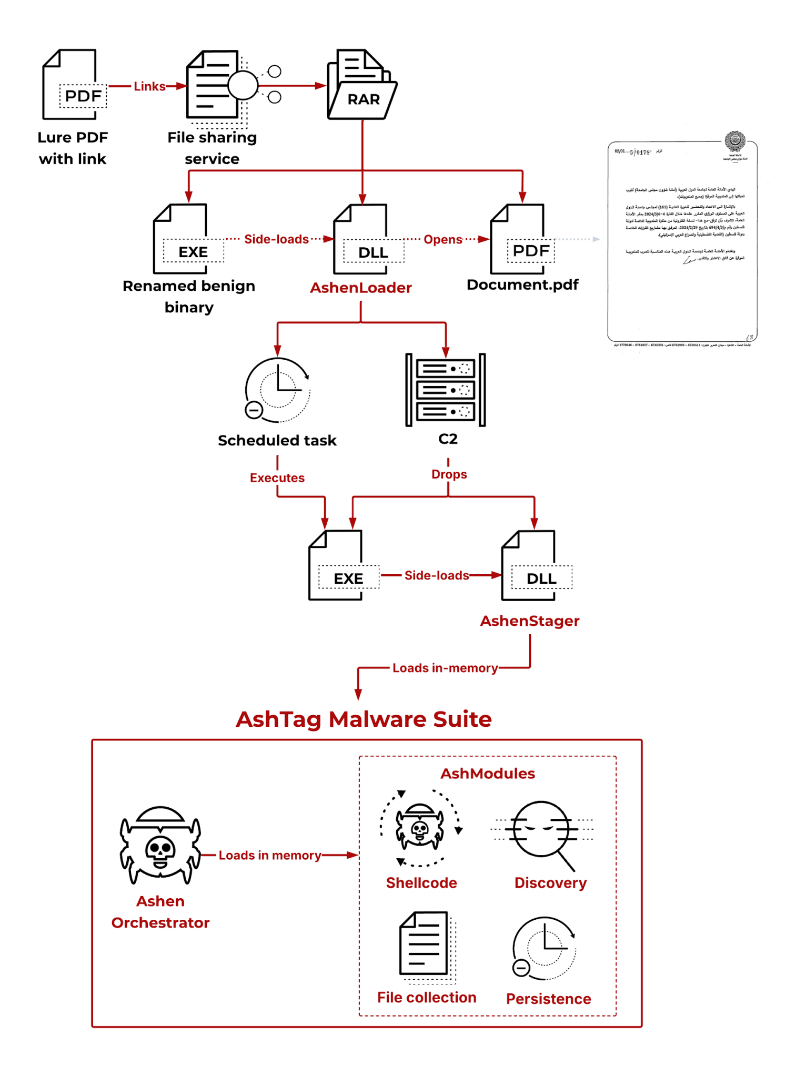

לדברי החוקרים, במהלך החודשים האחרונים פתחה הקבוצה במתקפה חשאית ורחבת היקף נגד גורמי ממשל ודיפלומטיה במדינות שונות במזרח התיכון – ביניהן עומאן, מרוקו, מצרים, ירדן והרשות הפלסטינית, במטרה לאסוף מודיעין רגיש. הקבוצה פיתחה גרסאות חדשות לכלים הקיימים שלה והפעילה מערך תקיפה חדש בשם AshTag, לצד תשתיות שליטה ובקרה משודרגות, שנועדו לחמוק מגילוי ולהידמות לתעבורת אינטרנט לגיטימית. פעילותה של Ashen Lepus הייתה מתמשכת ועקבית גם במהלך מלחמת ישראל-חמאס, ואף לאחר הפסקת האש באוקטובר 2025. זאת, בניגוד לקבוצות תקיפה אחרות שהאטו או עצרו פעילות בתקופה זו.

"הארגון משפר את יכולותיו בזירת הסייבר בקצב מואץ"

הקבוצה ידועה בכך שהיא מתמקדת בגופים בקרבה גאוגרפית, כגון הרשות הפלסטינית, מצרים וירדן. קמפיינים אחרונים מראים התרחבות משמעותית בהיקף התפעול: הקבוצה פונה כעת לגופים במדינות ערב נוספות, כולל עומאן ומרוקו.

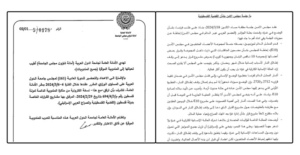

הוכחה לפעילות חמאס בסייבר. צילום: UNIT 42

למרות ההתרחבות הגאוגרפית, נושאי הפיתוי של הקבוצה נותרו עקביים ורובם ממשיכים להתייחס לעניינים גיאופוליטיים במזרח התיכון, בעיקר אלה הקשורים לשטחים הפלסטיניים.

עם זאת החוקרים כתבו כי "הקמפיין הנוכחי מראה עלייה בפיתויים הקשורים לטורקיה וליחסיה עם הממשל הפלסטיני. שינוי זה מרמז כי ישויות טורקיות עשויות להיות תחום עניין חדש עבור חברי הקבוצה".

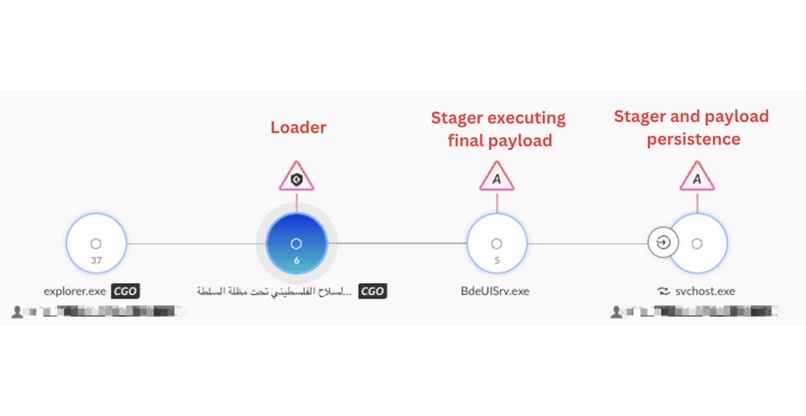

עוד לפי החוקרים, "במסע זה, הקבוצה נקטה בכמה אמצעי זהירות כדי להימנע מזיהוי וניתוח. לדוגמה, המטענים המשניים מוטמעים בתוך תגי HTML של דף אינטרנט שנראה תמים. בנוסף, שרת C2 מבצע בדיקות ראשוניות בנקודת הקצה של הקורבן, כדי להימנע משליחת המטען לסביבות 'ארגז חול'".

לגבי המיקוד בדיפלומטים, כתבו החוקרים: "ההאקרים הורידו את המסמכים ישירות מחשבונות הדואר של הקורבנות, וחשפו את המטרה העיקרית של הקבוצה: השגת מסמכים ספציפיים הקשורים לדיפלומטיה. דבר זה תואם לדיווחים קודמים על נוהג הקבוצה להשיג מודיעין הקשור לסכסוכים גיאופוליטיים אזוריים.

כדי להוציא את הקבצים המושלמים, Ashen Lepus עשו שימוש בכלי הקוד הפתוח Rclone, שהעביר את הנתונים לשרת הנשלט על ידי התוקפים. זו הפעם הראשונה שקבוצת האיום פועלת בדרך הזו.

הקבוצה מצטרפת למספר הולך וגדל של שחקני איום, המנצלים כלי העברת קבצים לגיטימיים, כדי לשלב את פעילותם הזדונית עם תעבורת רשת תמימה ולהימנע מזיהוי". עוד צוין כי "הממצאים מצביעים על עלייה ברמת התחכום של פעילות חמאס בזירת הסייבר, בדגש על שיפור ניכר בהסוואת תשתיות, שימוש בהצפנות מתקדמות וביצוע קוד זדוני ישירות בזיכרון כדי לצמצם עקבות פורנזיות".

חוקרי פאלו אלטו סיכמו וציינו: "אנו רואים השקעה מתמשכת בפיתוח כלים חדשים, בבניית תשתיות מתקדמות וההפעלת טכניקות שמטרתן לשמר גישה רציפה למידע רגיש ברחבי המזרח התיכון. זהו איתות ברור לכך שהארגון משפר את יכולותיו בזירת הסייבר בקצב מואץ. מדובר בשחקן ריגול פעיל ומתמיד, שמראה כוונה ברורה להמשיך לפעול בסכסוך האזורי האחרון – בניגוד לקבוצות איום אחרות המקושרות, שפעילותן פחתה משמעותית".

תגובות

(0)