ובינתיים, בארה"ב, ה-FBI לארגונים: שפרו את אבטחת הסייבר

בקמפיין רחב, תחת השם "מגן חורף", מפרסם ה-FBI שורת הנחיות של פעולות שארגונים צריכים ליישם כדי להגן על התעשייה, על הממשל ועל תשתיות קריטיות, מפני התקפות סייבר

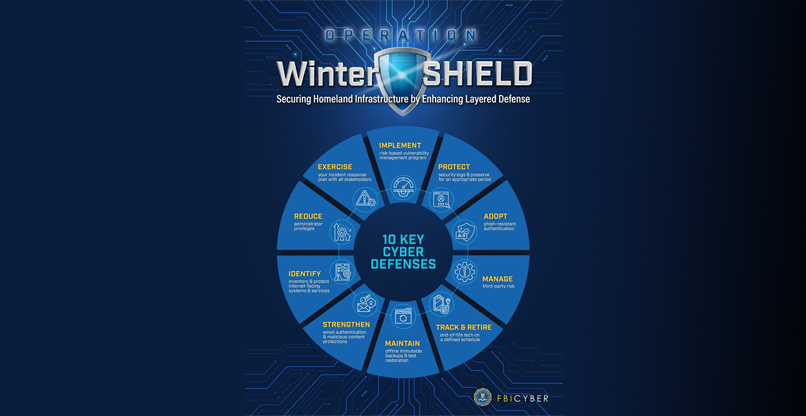

ה-FBI השיק את מבצע "מגן חורף" ( Winter SHIELD), ובו פירוט של עשר פעולות שארגונים צריכים ליישם כדי להגן על עצמם, על סביבתם ועל המדינה – מפני מתקפות סייבר.

שמו של קמפיין הסייבר הוא ראשי תיבות של "אבטחת תשתית המולדת על ידי שיפור ההגנה השכבתית" (The Securing Homeland Infrastructure by Enhancing Layered Defense) וגם "סוכך, מגן".

המסמך הנלווה מפרט את הפעולות שארגונים יכולים ונדרשים לנקוט – כדי לסייע בזיהוי, בהתמודדות ובחיסול איומי סייבר.

"הקמפיין מספק לתעשייה מפת דרכים מעשית לאבטחת סביבות ה-IT וה-OT טובות יותר, עם חיזוק התשתית הדיגיטלית של המדינה וצמצום משטח התקיפה", הודיעה הבולשת בסוף השבוע.

להניע את המחט

"המטרה שלנו פשוטה: להזיז את המחט בחוסן הסייבר של התעשייה, ולעשות זאת על ידי סיוע לארגונים להבין במה מתמקדים היריבים ואילו צעדים קונקרטיים הם יכולים לנקוט עכשיו ולקראת העתיד – כדי להקשות על התוקפים לפגוע ולנצל חולשות", הוסיפה הסוכנות.

הקמפיין של אסטרטגיית הסייבר הלאומית של ארה"ב כרוך באסטרטגיית הסייבר של ה-FBI וכולל שורת הנחיות של פעולות שארגונים צריכים ליישם כדי להגן על התעשייה, על הממשל ועל תשתיות קריטיות, מפני התקפות סייבר.

עשר ההמלצות הן: אימוץ תוכנית למניעה ולחוסן מפני פישינג, עם חיזוק מערכות הזיהוי והאימות. פריצות רבות מתחילות עם סיסמאות גנובות. עמידות מפני פישינג מקשה משמעותית על התוקפים לקבל גישה; יישום תוכנית ניהול פגיעויות מבוססת מיפוי של הסיכונים. היריבים מנצלים לעיתים קרובות פגיעויות ידועות, שעדיין לא טופלו ממגוון סיבות; מעקב אחר טכנולוגיות שהגיעו ל"סוף חייהן" והוצאתן (גריטה) בלוח זמנים מוגדר. מערכות אלו אינן מקבלות עדכוני אבטחה, ולכן הן מהוות יעד תקיפה ממוקד, על בסיס קבוע".

עוד הנחתה הבולשת: "ניהול סיכוני צד שלישי, כי האבטחה של ארגון דורשת הרחבה עד לספק הפחות מוגן שלו, שיש לו גישה לרשת או לנתונים. היריבים מנצלים את הפערים האלה כדי לעקוף הגנות חזקות יותר; שמירה והגנה של יומני הרישום של לוגים ופעולות אבטחה לאורך זמן. יומנים אמינים ושמורים חיוניים לזיהוי, לתגובה ולייחוס האיומים, כאשר היריבים לעיתים מנסים למחוק נתונים אלה; תחזוקה של גיבויים בלתי ניתנים לשינוי, באופן לא מקוון, כולל בדיקת שחזורים. באופן שגרתי, גיבויים מהווים מטרות ממוקדות לתקיפה כבר בשלבים מוקדמים של הפריצה. בניית החוסן תלויה בבידוד ובבדיקה של יכולות ההתאוששות; זיהוי, רישום והגנה על מערכות ושירותים הפונים לאינטרנט. חשיפה מיותרת יוצרת נקודות כניסה שקל לתוקפים לנצל בלא מאמץ; חיזוק מערכות האימות של הדוא"ל והגנה מפני תוכן זדוני. דואר אלקטרוני נשאר וקטור גישה ראשוני מועדף לפריצות והונאות; צמצום היקפי ההרשאות הגבוהות (פריבילגיות, הרשאות אדמין). גישה פתוחה המרחיבה את היקפי האישורים באופן מתמשך מאפשרת הסלמה מהירה כאשר האישורים נפרצים; עריכת תרגולים של תוכנית התגובה לאירועים, עם כל בעלי העניין. ארגונים מנוסים מגיבים מהר יותר, מכילים את האיום בצורה יעילה יותר ומפחיתים את הנזק וההשפעה שלו".

ה-FBI מסר, כי הוא פיתח את ההמלצות יחד עם שותפים מקומיים ובינלאומיים. בנוסף, הוא נשען על חקירות עדכניות של מתקפות סייבר, "כדי לשקף את ההתנהגות של פושעי סייבר לצד ההתנהגות של מדינות אויב הפועלות בסייבר. זה מהלך נדרש על מנת להציף ולשקף את פערי האבטחה שיש לארגונים במערכי ההגנה ובתשתיות ה-IT שלהם".

"הקמפיין ממצב את התעשייה והארגונים – לא כקורבנות פסיביים, או כמי שרק מקבלים מודיעין-איומים – אלא כבעלי ברית קריטיים לצד ה-FBI ושותפינו. יחד נהדק את האיתור, ההתמודדות ומיגור איומי הסייבר", סיכמו חוקרי הבולשת.

תגובות

(0)